Dharma Ransomware

(семейство шифровальщиков-вымогателей, все итерации, RaaS)

Translation into English

Пострадавшие, решившие заплатить выкуп, очень часто жалуются на жадность вымогателей, стоящих за Dharma, которые после оплаты требуют еще денег. НЕЛЬЗЯ верить вымогателям и надеяться на их честность!

Обнаружения:

DrWeb -> Trojan.Encoder.3953, Trojan.Encoder.10317, Trojan.Encoder.30407

BitDefender -> Trojan.Ransom.Crysis.E, Gen:Variant.Ransom.Crysis.6 Trojan.GenericKD.32842449

ALYac -> Trojan.Ransom.Crysis

ESET-NOD32 -> A Variant Of Win32/Filecoder.Crysis.*

Kaspersky -> Trojan-Ransom.Win32.Crusis.*

Malwarebytes -> Ransom.Crysis.Generic, Ransom.Crysis

Microsoft -> Ransom:Win32/Wadhrama.C

Rising -> Trojan.Ransom.Crysis!1.* (CLOUD)

Tencent -> Trojan-Ransom.Win32.Crysis.a

---

© Генеалогия: CrySiS > Dharma > AI SARA

Оригинальный файл проекта для всех вариантов:

C:\crysis\Release\PDB\payload.pdb

К зашифрованным файлам добавляется расширение .dharma

Фактически используется составное расширение по шаблону:

.[<email>].dharma

.id-XXXXXXXX.[<email>].dharma

Оригинальное имя файла не изменяется.

Также используется маркер файлов от Crysis.

Примеры:

original_filename.[bitcoin143@india.com].dharma

original_filename.[worm01@india.com].dharma

original_filename.[pay4help@india.com].dharma

Известные на данный момент расширения по шаблону .[email_for_ransom].dharma

.[3angle@india.com].dharma

.[amagnus@india.com].dharma

.[base_optimal@india.com].dharma

.[bitcoin143@india.com].dharma

.[blackeyes@india.com].dharma

.[doctor.crystal@mail.com].dharma

.[dr_crystal@india.com].dharma

.[emmacherry@india.com].dharma

.[google_plex@163.com].dharma

.[mr_lock@mail.com].dharma

.[opened@india.com].dharma

.[oron@india.com].dharma

.[payforhelp@india.com].dharma

.[savedata@india.com].dharma

.[singular@india.com].dharma

.[suppforhelp@india.com].dharma

.[SupportForYou@india.com].dharma

.[tombit@india.com].dharma

.[worm01@india.com].dharma

Активность этого криптовымогателя пришлась на ноябрь 2016 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

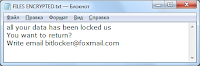

Записки с требованием выкупа называются:

README.txt - текстовая записка

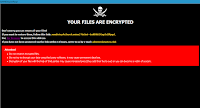

README.jpg - скринлок на обои рабочего стола

Содержание записки о выкупе:

ATTENTION!

At the moment, your system is not protected.

We can fix it and restore files.

To restore the system write to this address:

bitcoin143@india.com

Перевод записки на русский язык:

ВНИМАНИЕ!

На данный момент твоя система не защищена.

Мы можем это исправить и восстановить файлы.

Для восстановления системы напиши на этот адрес:

bitcoin143@india.com

Файлы, зашифрованные Dharma, содержат специальный маркер файлов.

Например, у варианта с расширением .[worm01@india.com].dharma - это маркер WORM06. У другим может быть другой.

Это изображение Дхарма только логотип статьи и не принадлежит шифровальщику

---Обнаружения:

DrWeb -> Trojan.Encoder.3953, Trojan.Encoder.10317, Trojan.Encoder.30407

BitDefender -> Trojan.Ransom.Crysis.E, Gen:Variant.Ransom.Crysis.6 Trojan.GenericKD.32842449

ALYac -> Trojan.Ransom.Crysis

ESET-NOD32 -> A Variant Of Win32/Filecoder.Crysis.*

Kaspersky -> Trojan-Ransom.Win32.Crusis.*

Malwarebytes -> Ransom.Crysis.Generic, Ransom.Crysis

Microsoft -> Ransom:Win32/Wadhrama.C

Rising -> Trojan.Ransom.Crysis!1.* (CLOUD)

Tencent -> Trojan-Ransom.Win32.Crysis.a

---

© Генеалогия: CrySiS > Dharma > AI SARA

Оригинальный файл проекта для всех вариантов:

C:\crysis\Release\PDB\payload.pdb

К зашифрованным файлам добавляется расширение .dharma

Фактически используется составное расширение по шаблону:

.[<email>].dharma

.id-XXXXXXXX.[<email>].dharma

Оригинальное имя файла не изменяется.

Также используется маркер файлов от Crysis.

Примеры:

original_filename.[bitcoin143@india.com].dharma

original_filename.[worm01@india.com].dharma

original_filename.[pay4help@india.com].dharma

Известные на данный момент расширения по шаблону .[email_for_ransom].dharma

.[3angle@india.com].dharma

.[amagnus@india.com].dharma

.[base_optimal@india.com].dharma

.[bitcoin143@india.com].dharma

.[blackeyes@india.com].dharma

.[doctor.crystal@mail.com].dharma

.[dr_crystal@india.com].dharma

.[emmacherry@india.com].dharma

.[google_plex@163.com].dharma

.[mr_lock@mail.com].dharma

.[opened@india.com].dharma

.[oron@india.com].dharma

.[payforhelp@india.com].dharma

.[savedata@india.com].dharma

.[singular@india.com].dharma

.[suppforhelp@india.com].dharma

.[SupportForYou@india.com].dharma

.[tombit@india.com].dharma

.[worm01@india.com].dharma

Активность этого криптовымогателя пришлась на ноябрь 2016 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записки с требованием выкупа называются:

README.txt - текстовая записка

README.jpg - скринлок на обои рабочего стола

Содержание записки о выкупе:

ATTENTION!

At the moment, your system is not protected.

We can fix it and restore files.

To restore the system write to this address:

bitcoin143@india.com

Перевод записки на русский язык:

ВНИМАНИЕ!

На данный момент твоя система не защищена.

Мы можем это исправить и восстановить файлы.

Для восстановления системы напиши на этот адрес:

bitcoin143@india.com

Файлы, зашифрованные Dharma, содержат специальный маркер файлов.

Например, у варианта с расширением .[worm01@india.com].dharma - это маркер WORM06. У другим может быть другой.

Пример маркера WORM06

Технические детали

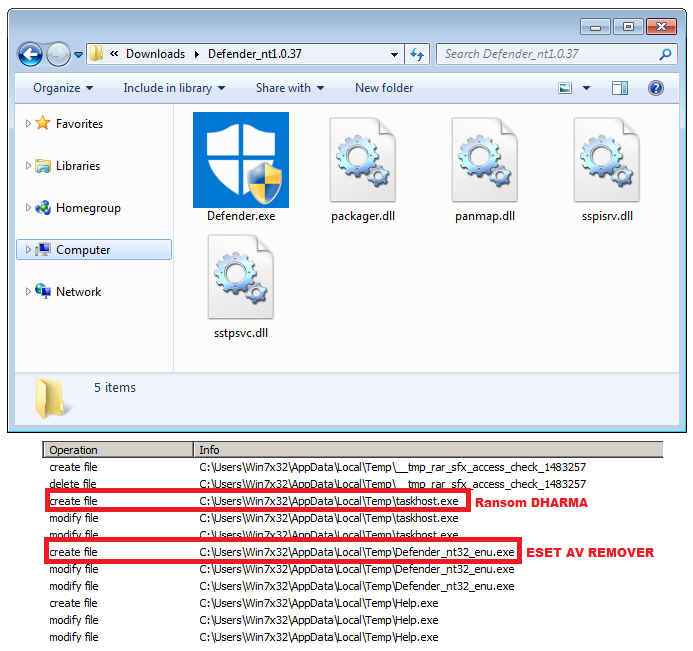

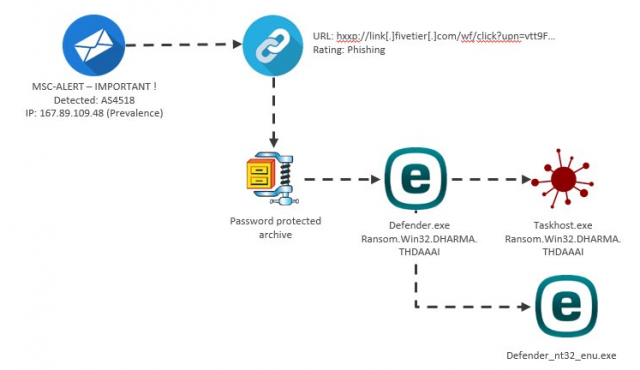

Используется набор инструментов под название "Toolbelt", который сценарий PowerShell позволяет аффилированному партнеру подключать и использовать различные инструменты, которые нужны ему для кражи паролей, распространения на другие машины в сети и для развертывания программ-вымогателей. Подробнее >>

Основной способ атаки-распространения Crysis / Dharma — неавторизованный доступ через незащищенную конфигурацию RDP. Злоумышленники взламывают учетные данные (с помощью атаки по словарю, грубой силы или готовых списков, купленных у других киберпреступников), удаленно подключается к компьютеру жертвы и запускает троян вручную. Как дополнительные меры также могут использоваться email-спам и вредоносные вложения, эксплойты, фальшивые обновления и компоненты легитимных программ, в том числе якобы от Microsoft, Adobe и пр., перепакованные и заражённые инсталляторы, чёрный SEO и прочие методы. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Могут использоваться хакерские и легитимные инструменты для проникновения и внесения изменений на компьютере. Наиболее часто пострадавшие сообщали о появлении программы Process Hacker 2, которой раньше не было.

➤ В автозагрузку системы добавляется копия исполняемого файла и Info.hta файл записки. Примеры:

C:\Users\User\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\***.exe

C:\Users\User\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Info.hta

➤ После шифрования теневые копии файлов удаляются командой:

vssadmin.exe vssadmin delete shadows /all /quiet

➤ Каждый файл зашифрован с использованием ключа AES и вновь сгенерированного 128-битного вектора инициализации (IV). Кроме зашифрованного содержимого, зашифрованный файл хранит IV, зашифрованный RSA ключ AES и вспомогательную информацию, включая метку злоумышленника (строковое значение), хэш SHA1 используемого открытого ключа RSA, исходное имя файла, шифрование. тип (часть файла для шифрования выбирается по-разному для маленьких и больших файлов) и контрольная сумма.

Список файловых расширений, подвергающихся шифрованию:

.acrodata, .au3,

.bak, .bat, .bin, .bmp, .chm, .dat, .db, .def, .dic, .dll, .doc, .docx, .dot, .dotm, .dotx,

.dtd, .e2x, .exe, .flt, .gif, .h, .hpp, .htm, .html, .htt, .hxh, .hxl, .hxn, .hxw,

.ico, .idl, .ini, .ion, .jpg, .js, .json, .jsx, .lck, .lib, .lic, .lnk, .log, .mk, .msp,

.pl, .pm, .png, .pod, .ppt, .pptx, .py, .pyc, .rar, .rdf, .rtf, .sam, .scf, .sfx, .sig, .sqlite, .sst,

.tcc, .tmp, .txt, .wav, .wb2, .wma, .wmdb, .wpd, .wpg, .wpl, .xa, .xbn, .xls, .xlsx,

.xml, .xss, .zip … (80 расширений) и другие.

Документы, базы данных, PDF, фотографии, музыка, видео, архивы, общие сетевые папки и пр. Шифруются также файлы без расширений. Файлы, связанные с Dharma Ransomware:

filename.exe, <random_name>.exe - специальное или случайное имя файла

Skanda.exe - вариант имени exe-файла вымогателя

worm.exe - вариант имени exe-файла вымогателя

adobe.exe - вариант имени exe-файла вымогателя

payload.exe - вариант имени exe-файла вымогателя

processhacker-2.**-setup.exe - легитимная хакерская программа

README.txt - ранний вариант записки о выкупе

FILES ENCRYPTED.txt - последующий вариант записки о выкупе

Info.hta - специальная записка о выкупе в формате веб-приложения*

*| Для запуска HTA предназначена программа mshta.exe, которая использует недокументированную функцию RunHTMLApplication из библиотеки mshtml.dll. По умолчанию в системных настройках mshta.exe сопоставлена расширению .hta, потому для того, чтобы файл с HTML-документом открылся как HTA, его нужно сохранить с этим расширением.

Расположения:

%UserProfile%\AppData\Roaming\<random_name>.exe

C:\DOCUME~1\User\LOCALS~1\Temp\worm.exe

C:\WINDOWS\System32\worm.exe

C:\Documents and Settings\User\Start Menu\Programs\Startup\worm.exe

%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\<random_name>.exe

C:\DOCUME~1\<USER>~1\LOCALS~1\Temp\nsa1.tmp

C:\DOCUME~1\<USER>~1\LOCALS~1\Temp\Ripoff.Acm

C:\DOCUME~1\<USER>~1\LOCALS~1\Temp\qiblas.dll

C:\DOCUME~1\<USER>~1\LOCALS~1\Temp\nsa2.tmp

C:\DOCUME~1\<USER>~1\LOCALS~1\Temp\nsa2.tmp\System.dll

Записи реестра, связанные с Dharma Ransomware:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run "<filename>.exe" = %UserProfile%\AppData\Roaming\<filename>.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run "<filename>.exe" = %UserProfile%\AppData\Roaming\<filename>.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run "mshta.exe "%UserProfile%\AppData\Roaming\Info.hta"" = mshta.exe "%UserProfile%\AppData\Roaming\Info.hta"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run "mshta.exe "C:\Windows\System32\Info.hta"" = "mshta.exe "C:\Windows\System32\Info.hta""

См. также ниже результаты анализов.

Список email, известных у Dharma Ransomware с расширением .wallet:

3048664056@qq.com

age_empires@aol.com

aligi@zakazaka.group

amagnus@india.com

amanda_sofost@india.com

braker@plague.life

breakdown@india.com

crann@india.com

crann@stopper.me

crannbest@foxmail.com

cryalex@india.com

Cryptime@india.com

crysis@indya.life

danger_rush@aol.com

dderek@india.com

dderek416@gmail.com

ded_pool@aol.com

denied@india.com

destroed_total@aol.com

diablo_diablo2@aol.com

donald_dak@aol.com

dropped@india.com

enterprise_lost@aol.com

fedor2@aol.com

fidel_romposo@aol.com

fire.show@aol.com

first_wolf@aol.com

flashprize@india.com

fly_goods@aol.com

gotham_mouse@aol.com

grand_car@aol.com

gutentag@india.com

HelpRobert@gmx.com

ice_snow@aol.com

info@kraken.cc

injury@india.com

interlock@india.com

joker_lucker@aol.com

kuprin@india.com - маркер файлов: 101KPR

last_centurion@aol.com

lavandos@dr.com

legionfromheaven@india.com

m.reptile@aol.com

m.subzero@aol.com

makedonskiy@india.com - маркер файлов: 127AMA

mandanos@foxmail.com

matacas@foxmail.com

mission_inposible@aol.com

mission_inpossible@aol.com

mk.baraka@aol.com

mk.cyrax@aol.com

mk.goro@aol.com

mk.jax@aol.com

mk.johnny@aol.com

mk.kabal@aol.com

mk.kitana@aol.com

mk.liukang@aol.com

mk.noobsaibot@aol.com

mk.raiden@aol.com

mk.rain@aol.com

mk.scorpion@aol.com

mk.sektor@aol.com

mk.sharik@aol.com

mk.smoke@aol.com

mk.sonyablade@aol.com

mk.stryker@aol.com

mkgoro@india.com

mkjohnny@india.com

MKKitana@india.com

Mkliukang@india.com

mknoobsaibot@india.com

mkscorpion@india.com

MKSmoke@india.com

mksubzero@india.com

moneymaker2@india.com

nicecrypt@india.com

nomascus@india.com

nort_dog@aol.com

nort_folk@aol.com

obamausa7@aol.com

p_pant@aol.com

reserve-mk.kabal@india.com

sammer_winter@aol.com

shamudin@india.com

sman@india.com

smartsupport@india.com

space_rangers@aol.com

spacelocker@post.com

ssama@india.com

stopper@india.com

supermagnet@india.com

support_files@india.com

tanksfast@aol.com

terrabyte8@india.com

total_zero@aol.com

versus@india.com

walmanager@qq.com

war_lost@aol.com

warlokold@aol.com

webmafia@asia.com

webmafia@india.com

xmen_xmen@aol.com

zaloha@india.com

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

VirusTotal анализ >>

Malwr анализ >>

Степень распространённости: высокая и перспективно высокая.

Подробные сведения собираются регулярно.

Существует множество разнообразных вариантов Dharma, которые различаются лишь email-адресами или расширениями. Некоторые из них повторяются много раз. Физически невозможно собрать их все, потому мы (я и мои добровольные помощники) собрали столько, сколько вы здесь можете увидеть.

Существует множество разнообразных вариантов Dharma, которые различаются лишь email-адресами или расширениями. Некоторые из них повторяются много раз. Физически невозможно собрать их все, потому мы (я и мои добровольные помощники) собрали столько, сколько вы здесь можете увидеть. === АРЕСТЫ === ARRESTS ===

Ноябрь 2023:

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление из видео-обзора от GrujaRS

Скринлок, встающий обоями рабочего стола обзавелся индийским стилем. Первая фраза в особенности.

Содержание текста с обоев:

hello my friend

ALL YOUR DATA IS ENCRYPTED

to get your data back and

protect your system, write:

worm01@india.com

Обновление от 20 ноября 2016:

Email: drugvokrug727@india.com

Записка: How to decrypt your files.txt

Дублирует требования выкупа изображение, заменяющее обои Рабочего стола.

Обновление от 28 ноября 2016:

Email: worm01@india.com

Расширение: .dharma

Составное расширение: .[worm01@india.com].dharma

Записка: HOW TO DECRYPT YOUR DATA.txt

Содержание записки:

to decrypt the data write on mail worm01@india.com

Результаты анализов: HA+VT

Обновление от 28 ноября 2016:

Расширение: .dharma

Составное расширение: .[tombit@india.com].dharma

Email: tombit@india.com

Результаты анализов: VT

Обновление от 29 ноября 2016:

Сообщение >>

Новое расширение: .wallet

Составное расширение: .[lavandos@dr.com].wallet

Email: lavandos@dr.com, lavandos@india.com

Результаты анализов: VT, VT

<< Изображение на обои

*

Обновление от 29 ноября 2016:

Новое расширение: .wallet

Составное расширение: .[amagnus@india.com].wallet

Email: amagnus@india.com

Результаты анализов: VT

Обновление от 29 ноября 2016:

Сообщение >>

Новое расширение: .zzzzz

Составное расширение: .[amagnus@india.com].zzzzz

Обновление от 5 декабря 2016:

Новое расширение: .xtbl

Составное расширение: .[mkgoro@india.com].xtbl

Обновление от 13 декабря 2016:

Расширение: .wallet

Email: stopper@india.com

Результаты анализов: VT

Обновление от 18 декабря 2016:

Расширение: .wallet

Email: support_files@india.com

Результаты анализов: VT

Обновление от 26 декабря 2016:

Расширение: .wallet

Email: mksubzero@india.com

Результаты анализов: VT

Обновление от 28 декабря 2016:

Расширение: .wallet

Составное расширение: .[Mkliukang@india.com].wallet

Email: Mkliukang@india.com

Обновление от 29 декабря 2016:

Сообщение >>

Расширение: .wallet

Расширение: .xtbl

Составное расширение: .[Mkgoro@india.com].xtbl

Составное расширение: .[Mkgoro@india.com].wallet

Записка: Info.hta

Email: mkgoro@india.com

=== 2017 ===

Обновление от 12 января 2017:

Расширение: .wallet

Составное расширение: .[supermagnet@india.com].wallet

Email: supermagnet@india.com

Обновление от 13 января 2017:

Расширение: .wallet

Составное расширение: .[webmafia@asia.com].wallet

Email: webmafia@asia.com

Результаты анализов: VT

Обновления февраля 2017:

Расширение: .wallet

Составное расширение: .[legionfromheaven@india.com].wallet

Email: legionfromheaven@india.com

---

Расширение: .wallet

Составное расширение: .[mission_inposible@aol.com].wallet

Email: mission_inposible@aol.com

---

Расширения: .viper1 и .viper2

Составные расширения: .[wisperado@india.com].viper1 и .[wisperado@india.com].viper2

Email: wisperado@india.com

Обновления от 9 марта 2017:

Email: mk.goro@aol.com

Расширение: .wallet

Составное расширение: .id-XXXXXXXX.[mk.goro@aol.com].wallet

Email: mk.goro@aol.com

Обновления от 24 марта 2017:

Описание этого варианта в статье DrWeb >>

Расширение: .wallet

Составное расширение: .id-XXXXXXXX.[moneymaker2@india.com].wallet

Email: moneymaker2@india.com

Обновления от 27 марта 2017:

Расширение: .wallet

Составное расширение: .[crannbest@foxmail.com].wallet

Email: crannbest@foxmail.com

Обновление от 7 апреля 2017:

Расширение: .wallet

Составное расширение: .[mk.kitana@aol.com].wallet

Email: mk.kitana@aol.com

Пример файла: Audit letter - XXXXX.doc.id.-XXXXX.[mk.kitana@aol.net]

Обновление от 14 апреля 2017:

Сообщение >>

Идентификация в ID Ransomware: Dharma (.onion)

Расширение: .onion

Шаблон: config.sys.id-66813FE4.[felix_dies@aol.com].onion

Обновление от 15 апреля 2017:

Расширение: .onion

Файл: volantem_diem@aol.com.exe

Файл: volantem_diem@aol.com.exe

Записка: grand car back data.txt

Инструкция: HTA payment instructions

Email: volantem_diem@aol.com

Пример расширения: .id-12345678.[volantem_diem©aol.com].onion

Примеры зашифрованных файлов:

file.bmp.id-12345678.[volantem_diem©aol.com].onion

file.doc.id-12345678.[volantem_diem@aol.com].onion

file.jpg.id-12345678.[volantem_diem©aol.com].onion

file.mp3.id-12345678.[volantem_diem@aol.com].onion

file.pdf.id-12345678.[volantem_diem@aol.com].onion

file.png.id-12345678.[volantem_diem@aol.com].onion

file.txt.id-12345678.[volantem_diem©aol.com].onion

Обновление от 18 апреля 2017:

Сообщение >>

Расширение: .onion

Составное расширение: .id-<id>.[Gladius_Adeptus@aol.com].onion

Email: Gladius_Adeptus@aol.com, Gladius_Adeptus@zoho.eu

Результаты анализов: VT

Обновление от 22 апреля 2017:

Расширение: .wallet

Составное расширение: .id-<id>.[mk.sektor@aol.com].wallet

Email: mk.sektor@aol.com

Результаты анализов: VT

Обновление от 4 мая 2017:

Файлы: mandanos.exe и Info.hta

Файлы: mandanos.exe и Info.htaРасположения:

"%ALLUSERSPROFILE%\Microsoft\Windows\Start Menu\Programs\Startup\Info.hta"

"%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\Info.hta"

%WINDIR%\System32\mandanos.exe

C:\crysis\Release\PDB\payload.pdb

Email: mandanos@foxmail.com

Расширение: .wallet

Составное расширение: .[mandanos@foxmail.com].wallet

Примеры зашифрованных файлов:

<file_name>.id-C3B22A85.[mandanos@foxmail.com].wallet

6DF4C247EB188DBE3AA7FEFB8B83F5C21339C17F.id-C3B22A85.[mandanos@foxmail.com].wallet

Удаление теневых копий файлов:

vssadmin delete shadows /all /quiet

Результаты анализов: HA+VT

Обновление от 11 мая 2017:

Сообщение >>

Расширение: .wallet

Составное расширение: .[cryptoblazer@asia.com].wallet

Email: cryptoblazer@asia.com

Обновление от 11 мая 2017:

Расширение: .onion

Составное расширение: .id-5FF23AFB.[Asmodeum_daemonium@aol.com].onion

Email: Asmodeum_daemonium@aol.com

Обновление от 14 августа 2017:

Сообщение >>

Группа: Dharma-Cezar (.cezar)

Расширение на конце заш-файлов: .cezar

Составное расширение: .[sindragosa@bigmir.net].cesar

Обновление от 17 августа 2017:

Расширение на конце заш-файлов: .cezar

Составное расширение: .[black.mirror@qq.com].cesar

Обновление от 18 августа 2017:

Расширение / Extension: .cesar

Составное расширение (пример): .id-xxxxxxxx.[gladius_rectus@aol.com].cesar

Email: gladius_rectus@aol.com

Сообщение >>

Расширение: .arena

Составное расширение: bg.3pg.id-04C9470B.[sindragosa@bigmir.net].arena

Предыдущее расширение: .cezar

Записка: FILES ENCRYPTED.txt

Содержание:

all your data has been locked us

You want to return?

write email sindragosa@bigmir.net

Обновление от 25 августа 2017:

Исполняемый файлы типа:

MSHTA.EXE-A970B441

MSHTA.EXE-A732B422

Расширение: .arena

Шаблон расширения заш-файлов: .id-<id>.[email].arena, среди них известны:

.id-<id>.[chivas@aolonline.top].arena

.id-<id>.[m.heisenberg@aol.com].arena

Маркер файлов: H5KF8E

Записки: FILES ENCRYPTED.txt и info.hta

Email: chivas@aolonline.top

m.heisenberg@aol.com

Результаты анализов: HA+VT

Статья на BC >>

Обновление от 12 сентября 2017:

Расширение: .arena

Составное расширение: .[suppyes@cock.li].arena

Email: suppyes@cock.li

Обновление от 29 сентября 2017:

Группа: Dharma-Cezar (.cezar)

Расширение: .cesar

Шаблон расширения: .id-<id>.[email].cesar

Составное расширение: .id-48B2B43F.[chivas@aolonline.top].cesar

Email: chivas@aolonline.top

Обновление от 11 октября 2017:

Расширение: .arena

Составное расширение: .id-AE16E5FE.[luckyman@cock.li].arena

Email: luckyman@cock.li и realluckyman@bigmir.net

Пример темы на форуме >>

Записка: FILES ENCRYPTED.txt

Содержание записки:

all your data has been locked us

You want to return?

write email luckyman@cock.li or realluckyman@bigmir.net

Расширение: .cesar

Составное расширение: .id-<id>.[decrypt2010btc@cock.li].cesar

Email: decrypt2010btc@cock.li и bestbitforch@airmail.cc

Записка: FILES ENCRYPTED.txt

Содержание записки:

all your data has been locked us

You want to return?

write email decrypt2010btc@cock.li or bestbitforch@airmail.cc

Обновление от 17 октября 2017:

Расширение: .arena

Составное расширение: .id-<id>.[admindecrypt@cock.li].arena

Записка: FILES ENCRYPTED.txt

Расширение: .cesar

Шаблон расширения: .id-<id>.[email].cesar

Примеры составных расширений:

.id-84D098AE.[Gladius_adeptus@aol.com].cesar

.id-94BF6034.[Oleander_mortis@aol.com].cesar

Email: Gladius_adeptus@aol.com и Oleander_mortis@aol.com

Обновление от 30 октября 2017:

Сообщение >>

Расширение: .arena

Составное расширение: .id-ECA2BBC2.[batmanbitka1@cock.li].arena

Email: batmanbitkal@cock.li и batmanbitkal@tutanota.com

Записка: FILES ENCRYPTED.txt

Видеообзор от GrujaRS >>

Расширение: .arena

Составное расширение: .id-49509AB8.[support@decrypt.ws].arena

Email: support@decrypt.ws

Тема на форуме >>

Домен decrypt.ws - это не публичная email-служба, как можно подумать. Этоn домен сейчас прикреплен к Hostland.ru, но зарегистрирован в Германии (телефонный код +49). Ранее домен decrypt.ws засветился всвязи с деятельностью криптовымогателя Paradise Ransomware.

Обновления октября-ноября 2017:

Email: instertcoin@usa.com

emailme@italymail.com

horaceingram@mail.com

Обновление от 6 ноября 2017:

Расширение: .arena

Составное расширение: .id-6889E5E1.[mikecoins@qq.com].arena

Email: mikecoins@qq.com и dd@airmail.cc

Сумма выкупа: 0.73 BTC

Результаты анализов: VT

Записка: FILES ENCRYPTED.txt

Содержание записки:

all your data has been locked us

You want to return?

write email mikecoins@qq.com or dd@airmail.cc

Обновление от 6 ноября 2017:

Расширение: .arena

Расширение: .arenaСоставное расширение: .id-C4BA3647.[trump123@cock.li].arena

Маркер файла: D49F0C

Email: trump123@cock.li и trump123@tutanova.com

Результаты анализов: HA + AnyRun

Обновление от 7 ноября 2017:

Расширение: .arena

Составное расширение: .id-<id>.[VanDamme@aolonline.top].arena

Обновление от 7 ноября 2017:

Сообщение >>

Подробная статья на BC >> (добавлена позже)

Расширение: .cobra

Составное расширение: .id-E229B4BF.[cranbery@colorendgrace.com].cobra

Шаблон составного расширения: .id-<id>.[email_ransom].cobra

Пример зашифрованного файла: Document Word.doc.id-E229B4BF.[cranbery@colorendgrace.com].cobra

Email: cranbery@colorendgrace.com

Записки: Files encrypted!!.txt и info.hta

Идентификация: ID под Dharma (.cezar)

Результаты анализов: VT

Обновление от 20 ноября 2017:

Сообщение >>

Расширение: .java

Примеры заш-файлов:

malu.jpg.id-FA330904.[sm@uwmanage.com].java

hant.lnk.id-7E177353.[1778357646@qq.cam].java

Email: sm@uwmanage.com и 1778357646@qq.cam

Обновление от 28 ноября 2017:

Расширение: .java

Пример заш-файла:

document.id-A0AED89E.decrypex@tuta.io

Записка: FILES ENCRYPTED.txt.java

Email: decrypex@tuta.io

Топик на форуме >>

Сообщение >>

Сообщение >>Расширение: .java

Шаблон расширения: .id-<id>.{<email>}.java

Теперь используются фигурные скобки.

Email: faremar@cock.li

Файл: payload_56TGSS.exe

Результаты анализов: VT

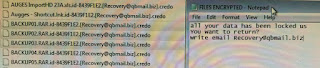

<< Примеры заш-файлов

Обновление от 9 декабря 2017:

Расширение: .java

Пример расширения: .id-1C56D44A.[Workup@india.com].java

Записки: FILES ENCRYPTED.txt и Info.hta

Email: workup@india.com

BTC-кошелёк: 1Ho5H5hsUSytJKHhCoSUBE1QztCCsEDsFq

Содержание записки FILES ENCRYPTED.TXT:

all your data has been locked us

You want to return?

write email Workup@india.com

Атакует серверы, базы данных 1С и блокирует работу приложений.

Тема на форуме >>

Обновление от 22 декабря 2017:

Расширение: .java

Расширение: .javaПример расширения: .id-1201A1A8.[bacon@oddwallps.com].java

Email: bacon@oddwallps.com

Тема на форуме >>

Обновление от 28 декабря 2017:

Расширение: .java

Пример расширения: .id-8463DA9B.[darkfuture@cock.li].java

Записки: FILES ENCRYPTED.txt и Info.hta

Email: darkfuture@cock.li

Тема на форуме >>

=== 2018 ===

Обновление от 3 января 2018:

Расширение / Extension: .java

Пример расширения: .id-B252B84D.[stopstorage@qq.com].java

Записки: FILES ENCRYPTED.txt и Info.hta

Email: stopstorage@qq.com

Обновление от 5 января 2018:

Расширение / Extension: .java

Расширение / Extension: .javaПример расширения: .id-E8F4FE5C.[decrypthelp@qq.com].java

Записки: FILES ENCRYPTED.txt и Info.hta

Email: decrypthelp@qq.com и decrypthelp2@qq.com

Файл: 1taskhoste.exe

Результаты анализов: HA + VT + HA + VT

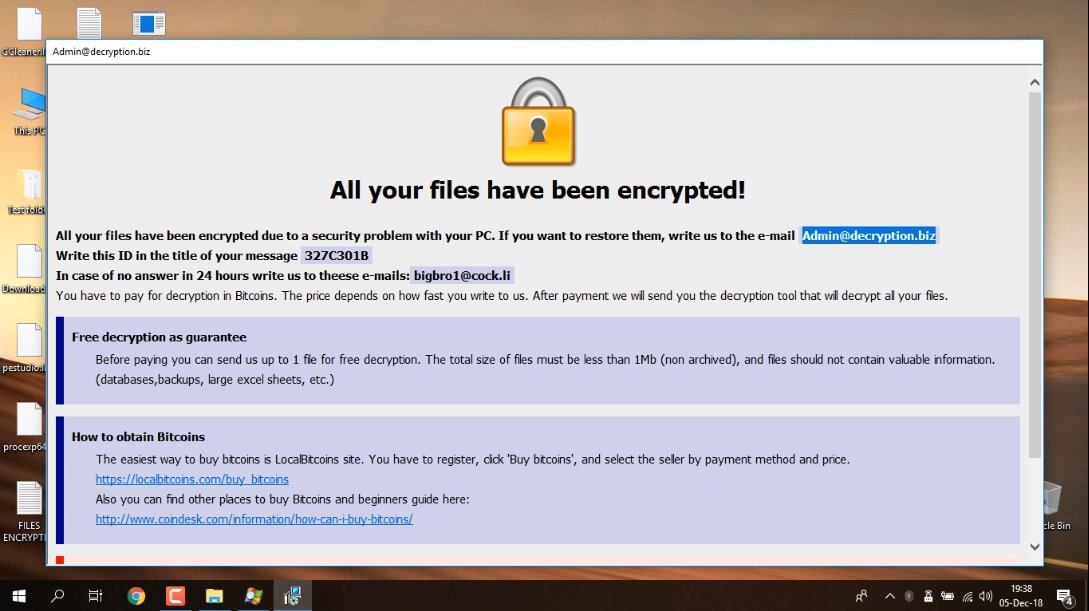

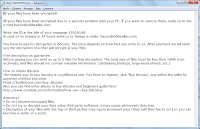

<< Скриншот части записки Info.hta

*

Расположения HTA-записок:

%AppData%\Microsoft\Windows\Start Menu\Programs\Startup\Info.hta

%AllUsersProfile%\Microsoft\Windows\Start Menu\Programs\Startup\Info.hta

Обновление от 8 января 2018:

Расширение: .java

Расширение / Extension: .id-B8F053EC.[sabantui@tutanota.com].java

Email: sabantui@tutanota.com и udacha@cock.li

Содержание записки FILES ENCRYPTED.TXT:

all your data has been locked us

You want to return?

write email sabantui@tutanota.com or udacha@cock.li

Содержание записки Info.hta:

All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail sabantui@tutanota.com

Write this ID in the title of your message B8F053EC

In case of no answer in 24 hours write us to theese e-mails:udacha@cock.li

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 5 files for free decryption. The total size of files must be less than 10Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

Обновление от 18 января 2018:

Расширение / Extension: .java

Составное расширение: .id-12AB34CD.[habibi.habibi3@aol.com].java

Email: habibi.habibi3@aol.com

Обновление от 28 января 2018:

Расширение / Extension: .java

Cоставное расширение: .id-34C25A5F.[ricky.martirosyan@aol.com].java

Email: ricky.martirosyan@aol.com

Обновление от 25 января 2018:

Сообщение >>

Группа: Dharma-Cezar (.cezar)

Расширение / Extension: .write

Составное расширение: .id-6243554F.[fiies.re3rore@aol.com].write

Email: fiies.re3rore@aol.com

Обновление 6 февраля 2018:

Расширение / Extension: .java

Составное расширение: .id-18B6F9CC.[alpha2018a@aol.com].java

Email: alpha2018a@aol.com

Обновление 7 февраля 2018:

Расширение / Extension: .java

Составное расширение: .id-15C9D8B8.[godfather_btc@aol.com].java

Email: godfather_btc@aol.com

Обновление 8 февраля 2018:

Расширение / Extension: .java

Email: info@witchevil.tk

Обновление 14 февраля 2018:

Расширение / Extension: .java

Email: zeus.throne@aol.com

BTC: 17x1KppxW7TnTdN9oYFaNwmMF2vTxxz2dn

Обновление от 19 февраля 2018:

Расширение / Extension: .java

Составное расширение (пример): .id-626A7656.[kisamurusa@tutanota.com].java

Email: kisamurusa@tutanota.com

---

Составное расширение (пример): .id-98895155.[debugs@protonmail.com].java

Email: debugs@protonmail.com

Обновление от 20 февраля 2018:

Расширение / Extension: .java

Составное расширение (шаблон): .id-xxxxxxxx.[<email>].java

Составное расширение (пример): .id-724B6679.[GuardBTC@cock.li].java

Email: GuardBTC@cock.li

Топик на форуме >>

Обновление от 28 февраля 2018:

Расширение / Extension: .java

Составное расширение (шаблон): .id-xxxxxxxx.[<email>].java

Составное расширение (пример): .id-0CBE61F3.[Vegas_MOZ6@protonmail.com].java

Email: Vegas_MOZ6@protonmail.com

Топик на форуме >>

Обновление от 1 марта 2018:

Расширение / Extension: .java

Составное расширение (шаблон): .id-xxxxxxxx.[<email>].java

Составное расширение (пример): id-1C16A3D5.[paymenttoday@firemail.cc].java

Email: paymenttoday@firemail.cc

Топик на форуме >>

Обновление от 1 марта 2018:

Сообщение >>

Группа: Dharma-Cezar (.cezar)

Расширение / Extension: .arrow

Составное расширение (шаблон): .id-xxxxxxxx.[<email>].arrow

Составное расширение (пример): .id-62A1C276.[bitcoin888@cock.li].arrow

Составное расширение (пример): .id-1E86285C.[Blammo@cock.li].arrow

Составное расширение (пример): .id-2A65682G.[marat20@cock.li].arrow

Email: bitcoin888@cock.li

Blammo@cock.li

marat20@cock.li

Топик на форуме >>

Обновление от 7 марта 2018:

Расширение: .arrow

Составное расширение: .id-XXXXXXXX.[Blammo@cock.li].arrow

Email: vauvau@cock.li, Blammo@cock.li

Обновление от 13 марта 2018:

🎥 Видеообзор >>

Расширение: .java

Пример составного расширения: .id-C4945C9F.[bacon@oddwallps.com].java

Записка: FILES ENCRYPTED.txt

Email: bacon@oddwallps.com

pepsi666@protonmail.com

Результаты анализов: HA + VT

Скриншот записки с exe-файлом на Рабочем столе.

Обновление от 30 марта 2018:

Расширение: .java

Составное расширение (шаблон): .id-xxxxxxxx.[<email>].java

Составное расширение (пример): .id-3C5235A0.[filebackup999@cock.li].java

Email: filebackup999@cock.li

Топик на форуме >>

Топик на форуме >>

Обновление от 31 марта 2018:

Расширение: .java

Составное расширение (шаблон): .id-xxxxxxxx.[<email>].java

Пример зашифрованного файла: Module.rtm.id-3AAxxxxx.[Recoverys2018@cock.li].java

Email: Recoverys2018@cock.li

Пост на форуме >>

Обновление от 2 апреля 2018:

Расширение / Extension: .arrow

Составное расширение (пример): id-E4B7FBD4.[ventablack@tutanota.de].arrow

Email: ventablack@tutanota.de

Топик на форуме >>

Обновление от 3 апреля 2018:

Расширение / Extension: .java

Составное расширение (пример): .id-881525EC.[restorehelp.@qqmail.com].java

Email: restorehelp.@qqmail.com

Топик на форуме >>

Обновление от 3 апреля 2018:

Расширение / Extension: .arrow

Составное расширение (пример): .id-xxxxxxxx.[deblans@protonmail.com].arrow

Email: deblans@protonmail.com

Записка: Info.hta

Файл: 1U9C8B9.exe

Топик на форуме >>

Обновление от 3 апреля 2018:

Расширение / Extension: .arrow

Составное расширение (пример): .id-36BA5732.[letmehelpyou@cock.li].arrow

Email: letmehelpyou@cock.li

Топик на форуме >>

Обновление от 4 апреля 2018:

Расширение / Extension: .arrow

Составное расширение (пример): id-1DC5A473.[Filecode99@cock.li].arrow

Email: filecode99@cock.li

Файлы: W96R2C_payload.exe

Топик на форуме >>

Обновление от 5 апреля 2018:

Расширение / Extension: .arrow

Email: amaya_payne2@aol.com, nikki.lond2@aol.com

Результаты анализов: VT

Обновление от 6 апреля 2018:

Расширение / Extension: .java

Составное расширение (пример): .id-2EC1CB52.[filebackup999@cock.li].java

Записка: FILES ENCRYPTED.txt

Email: filebackup999@cock.li

Топик на форуме >>

Обновление от 6 апреля 2018:

Расширение / Extension: .java

Составное расширение (пример): .id-94BC3565.[biglocker@airmail.cc].java

Записка: FILES ENCRYPTED.txt

Email: biglocker@airmail.cc

Пост на форуме >>

Обновление от 11 апреля 2018:

Расширение / Extension: .arrow

Расширение / Extension: .arrow

Составное расширение (пример): id-62F6E0C5.[return.data@qq.com].arrow

Записка: Info.hta

Email: return.data@qq.com

BTC: 19e9duPrD6F2Db3mCQUG5wC5r4BnmKUXFa

Файл: Explorer.exe

Топик на форуме >>

Содержание записки о выкупе Info.hta:

Your files have been encrypted because you care badly about your security system.

We do not deliberately hacked you, it was an accident.

We can and we will help you if you accept our offer.

We always keep our promises.

You must make payment in BITCOINS to our adress.

After payment we will send to you detailed instructions and personal decoder for your infected device.

Also we will give you tips for improve your security.

Please make your decision as soon as possible! Otherwise, the price can change!

The price is 0,7 BTC.

our wallet is: 19e9duPrD6F2Db3mCQUG5wC5r4BnmKUXFa

If you plan to get your data back, please write to us that you have read our terms.

Also you can make free test decryption. Conditions for test decryption:

1) You can send FEW files for test decrypting. Maximum files for test is 3.

2) Put your files in one archive, and upload your files here: dropfile.to and send to us link.

3) We don't decrypt ".exe" files, archives, databases, and backups for test(read: for free).

You can send another files like jpg pdf xls doc and other.

4) Files should not have the same extensions. One extesion - one file.

5) Total max size of test files is 5 mb(non-archived)!

6) If you will send to us test files it's mean that you completely agree with our proposal for decryption.

Обновление от 14 апреля 2018:

Расширение / Extension: .java

Составное расширение (пример): .id-D86B1905.[gettkey@qq.com].java

Email: gettkey@qq.com и xtrachance@qq.com

Записки: FILES ENCRYPTED.txt и Info.hta

Содержание записки о выкупе FILES ENCRYPTED.txt :

all your data has been locked us

You want to return?

write email gettkey@qq.com or xtrachance@qq.com

Расширение: .java

Составное расширение (шаблон): .id-xxxxxxxx.[<email>].java

Пример зашифрованного файла: Module.rtm.id-3AAxxxxx.[Recoverys2018@cock.li].java

Email: Recoverys2018@cock.li

Пост на форуме >>

Обновление от 2 апреля 2018:

Расширение / Extension: .arrow

Составное расширение (пример): id-E4B7FBD4.[ventablack@tutanota.de].arrow

Email: ventablack@tutanota.de

Топик на форуме >>

Обновление от 3 апреля 2018:

Расширение / Extension: .java

Составное расширение (пример): .id-881525EC.[restorehelp.@qqmail.com].java

Email: restorehelp.@qqmail.com

Топик на форуме >>

Обновление от 3 апреля 2018:

Расширение / Extension: .arrow

Составное расширение (пример): .id-xxxxxxxx.[deblans@protonmail.com].arrow

Email: deblans@protonmail.com

Записка: Info.hta

Файл: 1U9C8B9.exe

Топик на форуме >>

Обновление от 3 апреля 2018:

Расширение / Extension: .arrow

Составное расширение (пример): .id-36BA5732.[letmehelpyou@cock.li].arrow

Email: letmehelpyou@cock.li

Топик на форуме >>

Обновление от 4 апреля 2018:

Расширение / Extension: .arrow

Составное расширение (пример): id-1DC5A473.[Filecode99@cock.li].arrow

Email: filecode99@cock.li

Файлы: W96R2C_payload.exe

Топик на форуме >>

Обновление от 5 апреля 2018:

Расширение / Extension: .arrow

Email: amaya_payne2@aol.com, nikki.lond2@aol.com

Результаты анализов: VT

Обновление от 6 апреля 2018:

Расширение / Extension: .java

Составное расширение (пример): .id-2EC1CB52.[filebackup999@cock.li].java

Записка: FILES ENCRYPTED.txt

Email: filebackup999@cock.li

Топик на форуме >>

Обновление от 6 апреля 2018:

Расширение / Extension: .java

Составное расширение (пример): .id-94BC3565.[biglocker@airmail.cc].java

Записка: FILES ENCRYPTED.txt

Email: biglocker@airmail.cc

Пост на форуме >>

Обновление от 11 апреля 2018:

Расширение / Extension: .arrow

Расширение / Extension: .arrowСоставное расширение (пример): id-62F6E0C5.[return.data@qq.com].arrow

Записка: Info.hta

Email: return.data@qq.com

BTC: 19e9duPrD6F2Db3mCQUG5wC5r4BnmKUXFa

Файл: Explorer.exe

Топик на форуме >>

Содержание записки о выкупе Info.hta:

Your files have been encrypted because you care badly about your security system.

We do not deliberately hacked you, it was an accident.

We can and we will help you if you accept our offer.

We always keep our promises.

You must make payment in BITCOINS to our adress.

After payment we will send to you detailed instructions and personal decoder for your infected device.

Also we will give you tips for improve your security.

Please make your decision as soon as possible! Otherwise, the price can change!

The price is 0,7 BTC.

our wallet is: 19e9duPrD6F2Db3mCQUG5wC5r4BnmKUXFa

If you plan to get your data back, please write to us that you have read our terms.

Also you can make free test decryption. Conditions for test decryption:

1) You can send FEW files for test decrypting. Maximum files for test is 3.

2) Put your files in one archive, and upload your files here: dropfile.to and send to us link.

3) We don't decrypt ".exe" files, archives, databases, and backups for test(read: for free).

You can send another files like jpg pdf xls doc and other.

4) Files should not have the same extensions. One extesion - one file.

5) Total max size of test files is 5 mb(non-archived)!

6) If you will send to us test files it's mean that you completely agree with our proposal for decryption.

Обновление от 14 апреля 2018:

Расширение / Extension: .java

Составное расширение (пример): .id-D86B1905.[gettkey@qq.com].java

Email: gettkey@qq.com и xtrachance@qq.com

Записки: FILES ENCRYPTED.txt и Info.hta

Содержание записки о выкупе FILES ENCRYPTED.txt :

all your data has been locked us

You want to return?

write email gettkey@qq.com or xtrachance@qq.com

Расширение / Extension: .arrow

Составное расширение (пример): .id-2C21Bxxx.[keygena@aol.com].arrow

Записки: Info.hta, FILES ENCRYPTED.txt

Email: keygena@aol.com, keygena@cock.li

Составное расширение (пример): .id-2C21Bxxx.[keygena@aol.com].arrow

Записки: Info.hta, FILES ENCRYPTED.txt

Email: keygena@aol.com, keygena@cock.li

Обновление от 20 апреля 2018:

Расширение / Extension: .arrow

Составное расширение (пример): .id-8881Exxx.[becky.cely2@aol.com].arrow

Email: becky.cely2@aol.com

Обновление от 26 апреля 2018:

Расширение / Extension: .arrow

Составное расширение (пример): .id-xxxxxxxx.[mindysnell2@aol.com].arrow

Email: mindysnell2@aol.com

Обновление от 3 мая 2018:

Расширение / Extension: .java

Составное расширение (пример): id-BEA67A84.[restorehelp@qq.com].java

Email: restorehelp@qq.com

Топик на форуме >>

Обновление от 14 мая 2018:

Расширение / Extension: .arrow

Составное расширение (пример): id-xxxxxxxx.[decrypthelp@qq.com].arrow

Email: Decrypthelp@qq.com

Обновление от 15 мая 2018:

Сообщение >>

Сообщение >> Статья на BC >>

Группа: Dharma-Cezar (.cezar)

Расширение: .bip

Составное расширение: .[restoresales@airmail.cc].bip

Составное расширение: .[beamsell@qq.com].bip

Email-1: restoresales@airmail.cc

Email-2: beamsell@qq.com

Записки: FILES ENCRYPTED.txt и Info.hta

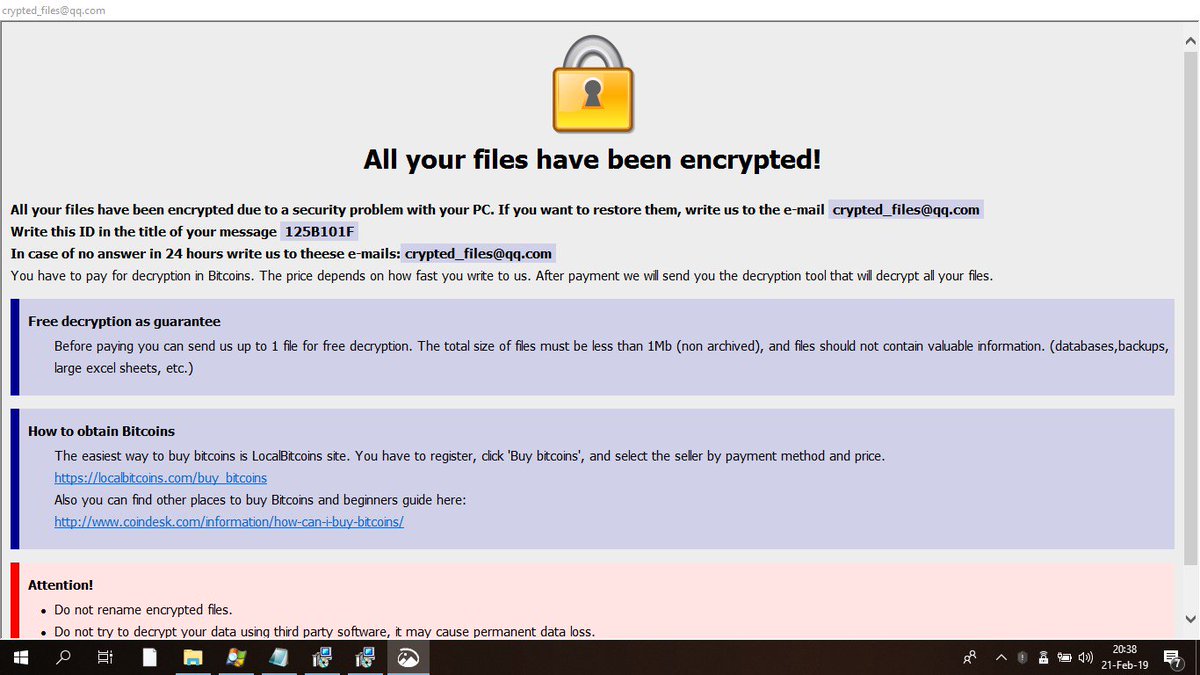

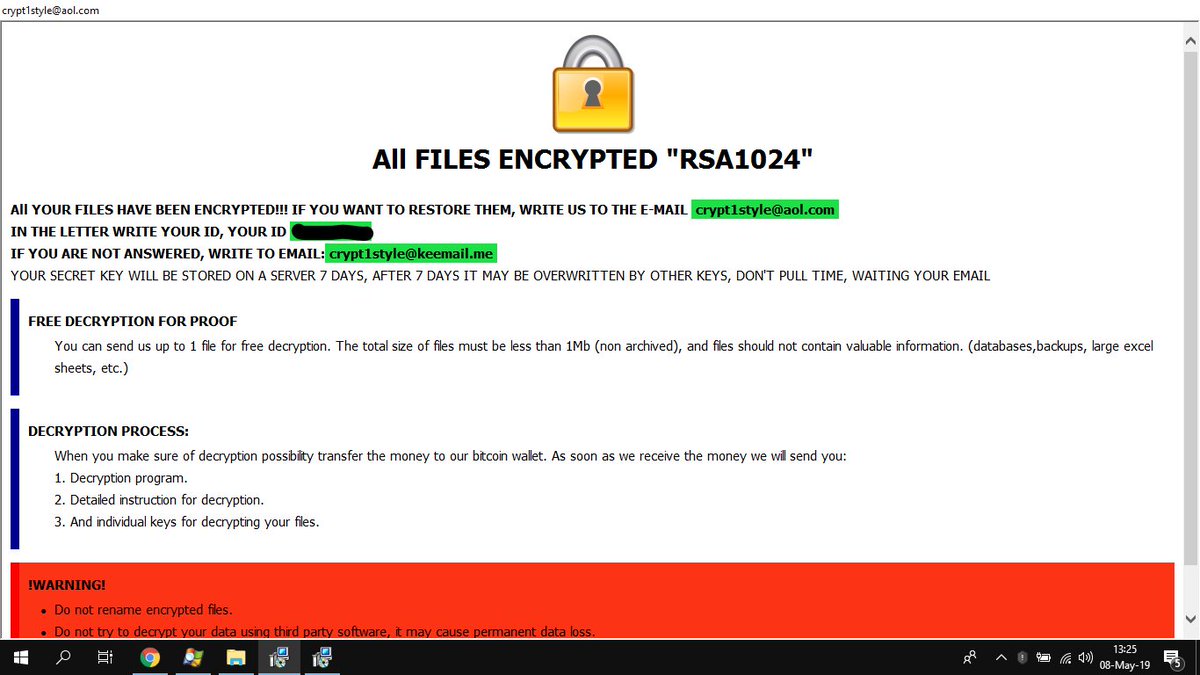

➤ Содержание файла INFO.hta:

All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail Beamsell@qq.com

Write this ID in the title of your message BCBEF350

In case of no answer in 24 hours write us to theese e-mails:Beamsell@qq.com

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

➤ Содержание файла FILES ENCRYPTED.txt:

all your data has been locked us

You want to return?

write email Beamsell@qq.com

Результаты анализов: VT + VT + VT

Обновление от 16 мая 2018:

Расширение: .bip

Составное расширение: .id-3CFEE1F7.[298347823@tuta.io].bip

Email: 298347823@tuta.io

Файл: DHL.exe

Записка: Info.hta

Обновление от 20 мая 2018:

Расширение: .bip

Email: luxenburg@tutanota.com

londonlondon@cock.li

Обновление от 24 мая 2018:

Расширение / Extension: .java

Составное расширение: .[decodingfiles@airmail.cc].java

Email: decodingfiles@airmail.cc

BTC: 15tUq2sEg4VAoNqqtsYmJxu1qQs1nArhtc

Содержание записки о выкупе:

Decoding Files 0.3 BTC

translation at the expense of Bitcoin

15tUq2sEg4VAoNqqtsYmJxu1qQs1nArhtc

Buy Bitcoin here https://localbitcoins.com or https://www.buybitcoinworldwide.com/find-exchange/ or https://www.coinbase.com or https://www.xmlgold.eu or any other exchanger or write to Google how to buy Bitcoin in your country?

in order to guarantee the availability of our key we can decrypt one file for free the size of the files <1 mb, doc.docx.xls.xlsx.pdf.jpg.bmp.txt file format other formats will not be free decryption after payment you will receive a program

Топик на форуме >>

Обновление от 26 мая 2018:

Сообщение >>

Сообщение >>Расширение: .arrow

Составное расширение: .[java2018@tuta.io].arrow

Email-1: java2018@tuta.io

Email-2: java2018@india.com

Записка: Info.hta

Файлы: withlove.exe, mode.com

Результаты анализов: HA + VT

🎥 Видеообзор >>

Обновление от 28 мая 2018:

Расширение: .bip

Составное расширение: .id-0021B708.[return24data@cock.li].bip

Email: return24data@cock.li

Файл: DHL.exe или другой

Записка: Info.hta

Пост на форуме >>

Обновление от 6 июня 2018:

Расширение: .arrow

Составное расширение: .id-0021B708.[helprestore@cock.li].arrow

Email: helprestore@cock.li

Пост на форуме >>

Обновление от 11 июня 2018:

Расширение: .arrow

Составное расширение: .id-9ACE3897.[simple_decrypt@qq.com].arrow

Email: simple_decrypt@qq.com

Записки: как прежде

➤ Ответ вымогателей в письме:

1. Calculation of decoding cost

The cost of decryption for you is "0.6" bitcoin. (Bitcoin is a form of digital currency)

0.6 bitcoin it`s a fixed cost for first key.

Every next keys cost 0.05 bitcoin

All externall drives (USB or NAS or another) it`s different keys.

One key can decrypt 1 computer or server.

If you have NAS it`s another 1 key.

If you have USB it`s another 1 key.

Any EXTERNAL DRIVES (USB or NAS or another) it`s another 1 key.

Examples: If you have 1 server. 1 computer with many local disk. 1 Nas and 1 USB. It`s 4 keys.

Total price: 0.6+0.05+0.05+0.05 = .75 bitcoins.

2. Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

3. Free decryption as guarantee

You can send us up to 3 files for free decryption. The total size of files must be less than 1 Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

4. Decryption process:

To decrypt the files, transfer money to our bitcoin wallet number: "1EGB5Qqa1Z6LT8LriPY4YQamPGzEwLFxgN". As we receive the money we will send you:

1. Decryption program.

2. Detailed instruction for decryption.

3. And individual keys for decrypting your files.

5. The process of buying bitcoins:

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

Обновление от 12 июня 2018:

Расширение: .bip

Составное расширение: .[avarufilturner@aol.com].bip

Email: avarufilturner@aol.com

Записка: Info.hta

Пост на форуме >>

Обновление от 25 июня 2018:

Расширение: .bip

Составное расширение: .id-F25E5DE4.[Worldcry@cock.li].bip

Email: Worldcry@cock.li

Записка: FILES ENCRYPTED.txt

➤ Содержание FILES ENCRYPTED.txt:

all your data has been locked us

You want to return?

write email Worldcry@cock.li

Записка: Info.hta

➤ Содержание Info.hta:

All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail Worldcry@cock.li

Write this ID in the title of your message F25E5DE4

In case of no answer in 24 hours write us to theese e-mails:Worldcry@cock.li

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

https://www.coindesk.com/information/how-can-i-buy-bitcoins/

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

Пост на форуме >>

Обновление от 26 июня 2018:

Расширение: .bip

Составное расширение:.id-xxxxxxxx.[ballabor7@aol.com].bip

Email: ballabor7@aol.com, ballb535@aol.com

Записка: FILES ENCRYPTED.txt

➤ Содержание записки:

all your data has been locked us

You want to return?

write email ballabor7@aol.com or ballb535@aol.com

Пост на форуме >>

Другие обновление июня 2018 (дата не указана):

Составное расширение: .id-XXXXXXXX.[black.mirror@qq.com].arena

Составное расширение: .id-XXXXXXXX.[black.mirror@qq.com].java

Составное расширение: .id-XXXXXXXX.[Brazzers@aolonline.top].arena

Составное расширение: .id-XXXXXXXX.[btc.me@india.com].cezar

Составное расширение: .{mixifightfiles@aol.com}BIT

Расширение: .arrow

Составное расширение: .id-xxxxxxxx.[quickunlocker@india.com].arrow

Записка: FILES ENCRYPTED.txt

Email: quickunlocker@india.com

Обновление от 5 июля 2018:

Расширение: .bip

Составное расширение: .id-04A6A938.[avarufilturner@aol.com].bip

Записка: FILES ENCRYPTED.txt

Email: avarufilturner@aol.com

Обновление от 5 июля 2018:

Расширение: .java

Составное расширение: .id-C0F8EC7D.[GeorgeWashington@cock.li].java

Записка: FILES ENCRYPTED.txt

Email: GeorgeWashington@cock.li

Топик на форуме >>

Обновление от 5 июля 2018:

Расширение: .bip

Составное расширение: .id-xxxxxxxx.[buydecrypt@qq.com].bip

Записка: FILES ENCRYPTED.txt

Email: buydecrypt@qq.com

Обновление от 10 июля 2018:

Расширение: неизвестно

Email: master888@tutanova.com

Обновление от 16 июля 2018:

Расширение: .bip

Составное расширение: .id-xxxxxxxx.[zara2018@cock.li].bip

Email: zara2018@cock.li

Обновление от 19 июля 2018:

Расширение: .bip

Составное расширение: .id-XXXXXXXX.[Eterniity@qq.com].bip

Email: Eterniity@qq.com

Пост на форуме >>

Обновление от 23 июля 2018:

Сообщение >>

Группа: Dharma-Cezar (.cezar)

Расширение: .combo

Составное расширение: .id-XXXXXXXX.[combo@tutanota.de].combo

Шаблон расширения: .id-<id>.[<email>].combo

Email: combo@tutanota.de

Обновление от 6 июля 2018:

Расширение: .bip

Составное расширение: .id-XXXXXXXX.[olivias3vzjscott@aol.com].bip

Записка: FILES ENCRYPTED.txt

Email: olivias3vzjscott@aol.com, laurenlyfxecarter@aol.com

➤ Содержание записки:

all your data has been locked us

You want to return?

write email olivias3vzjscott@aol.com or laurenlyfxecarter@aol.com

Обновление от 9 июля 2018:

Сообщение >>

Расширение: .cmb

Составное расширение (шаблон): .id-<XXXXXXXX>.[<email>].cmb

Пример зашифрованного файла: My_documents.doc.id-58ABC52F.[paymentbtc@firemail.cc].cmb

Записка: FILES ENCRYPTED.txt

Результата анализов: VT + HA + VB + IA

Обновление от 12 августа 2018:

Расширение: .bip

Email: dec999@cock.li

Составное расширение: .id-XXXXXXXX.[dec999@cock.li].bip

Топик на форуме >>

Обновление от 14 августа 2018:

Расширение: .combo

Составное расширение: .id-XXXXXXXX.[bitpandacom@qq.com].combo

Шаблон расширения: .id-<id>.[<email>].combo

Email: bitpandacom@qq.com

BTC: 1Q1rUuBjq9HmzDsuT9EZoYWG7J1sQFPLca

Топик на форуме >>

Топик на форуме >>

➤ Ответ вымогателей:

1. Decoding cost

The cost of decryption is 3 500 $. We receive payment only in BITCOINS. (Bitcoin is a form of digital currency)

All your Remote desktop passwords hacked. Change all user passwords to more harder. Immediately!

2. Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Do not trust anyone! Only we have keys to your files! Without this keys restore your data is impossible.

3. Free decryption as guarantee

You can send us up to 1 file for free decryption.

Size of file must be less than 1 Mb (non archived). We don`t decrypt for test DATABASE, XLS and other important files. Remember this.

4. Decryption process:

To decrypt the files, transfer money to our bitcoin wallet number: "1Q1rUuBjq9HmzDsuT9EZoYWG7J1sQFPLca". As we receive the money we will send you:

1. Decryption program.

2. Detailed instruction for decryption.

3. And individual keys for decrypting your files.

5. The process of buying bitcoins:

The easiest way to buy bitcoins:

https://localbitcoins.com/

https://www.bitpanda.com/

https://paxful.com/

https://www.abra.com/

IMPORTANT! Don`t use coinbase! it take more than 2 week to make coinbase verification.

I’m an email operator. I'll try to answer all your questions and help you to decrypt files. To start answer:

1. How many computers with local disks are encrypted?

2. How many external hard drives or NAS are encrypted?

3. Write your ID. (you can find it in the name of the files)

Расширение: .combo

Составное расширение: .id-XXXXXXXX.[taliferro.correa@aol.com].combo

Шаблон расширения: .id-<id>.[<email>].combo

Пример зашифрованного файла: file_name.doc.id-3EED4567.[taliferro.correa@aol.com].combo

Email: taliferro.correa@aol.com

Обновление от 20 августа 2018:

Расширение: .java

Составное расширение: .id-XXXXXXXX.{uorenbufet@cock.li}.java

Email: uorenbufet@cock.li

Обновление от 26 августа 2018:

Расширение: .arrow

Сумма выкупа: 0.6-1BTC

Email: helprecovery@cock.li

Записка: FILES ENCRYPTED.txt

➤ Содержание записки:

all your data has been locked us

You want to return?

write email helprecovery@cock.li

Пост на форуме >>

Обновление от 27 августа 2018:

Расширение: .combo

Составное расширение: .id-XXXXXXXX.[demassagaddison@aol.com].combo

Шаблон расширения: .id-<id>.[<email>].combo

Пример зашифрованного файла: file_name.doc.id-4CAA1234.[demassagaddison@aol.com]

Email: demassagaddison@aol.com

Файл: shaofao.exe

Топик на форуме >>

Обновление от 31 августа 2018:

Расширение: .java

Составное расширение: .id-XXXXXXXX.[Bas_ket@aol.com]

Email: Bas_ket@aol.com

➤ Содержание записки

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail Bas_ket@aol.com

Write this ID in the title of your message

In case of no answer in 24 hours write us to theese e-mails: Bas_ket@aol.com

Топик на форуме >>

Обновление от 7 сентября 2018:

Расширение: .bip

Составное расширение: .id-XXXXXXXX.[help-123@tutanota.com].bip

Email: help-123@tutanota.com

Обновление от 8 сентября 2018:

Сообщение >>

Расширение: .brrr

Составное расширение: .id-XXXXXXXX.[paydecryption@qq.com].brrr

Email: paydecryption@qq.com

Записки: FILES ENCRYPTED.txt, Info.hta

Файлы: Penland Kilby.exe и другие

Результаты анализов: VT + VT + VT

➤ Содержание записки FILES ENCRYPTED.txt:

all your data has been locked us

You want to return?

write email paydecryption@qq.com

➤ Содержание записки Info.hta:

All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail paydecryption@qq.com

Write this ID in the title of your message [id]

In case of no answer in 24 hours write us to theese e-mails:paydecryption@qq.com

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 1 file for free decryption. The total size of files must be less than 1Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Обновление от 16 сентября 2018:

Сообщение >>

Группа: Dharma-Cezar (.cezar)

Расширение: .gamma

Составное расширение: .id-XXXXXXXX.[<email>].gamma

Примеры найденных расширений:

.[bebenrowan@aol.com].gamma

.[fidelio.bartyn@aol.com].gamma

.[godfreynivison@aol.ccm].gamma

.[webbizak@aol.com].gamma

.[burchbabbington@aol.com].gamma

Email: bebenrowan@aol.com

fidelio.bartyn@aol.com

godfreynivison@aol.ccm

webbizak@aol.com

burchbabbington@aol.com

Записки: FILES ENCRYPTED.txt, Info.hta

Результаты анализов: VT

Обновление от 18 сентября 2018:

Сообщение >>

Расширение: .monro

Составное расширение: .[icrypt@cock.li].monro

Записки: FILES ENCRYPTED.txt, Info.hta

Email: icrypt@cock.li

Файл: PassGen.exe

Результаты анализов: VT + VB

Обновление от 20 сентября 2018:

Сообщение >>

Расширение: .bkp

Составное расширение: .[bkp@cock.li].bkp

Email: bkp@cock.li

Результаты анализов: VT + VB

Обновление от 23 сентября 2018:

Расширение: .combo

Составное расширение: .[lok07@tuta.io].combo

Email: lok07@tuta.io

Обновление от 2 октября 2018:

Сообщение >>

Расширение: .btc

Составное расширение: .id-9C354B42.[btc@fros.cc].btc

Записки: Info.hta + FILES ENCRYPTED.txt

Email: btc@fros.cc

Результаты анализов: VT + VT + VMRay

Обновление от 5 октября 2018:

Сообщение >>

Расширение: .bgtx

Составное расширение: .id-F44048E7.[decrypt@fros.cc].bgtx

Записки: Info.hta + FILES ENCRYPTED.txt

Email: decrypt@fros.cc

Результаты анализов: VT

Обновление от 28 сентября - 8 октября 2018:

Сообщение >>

Расширение: .boost

Составное расширение: .id-XXXXXXXX.[boston.crypt@tuta.io].boost

Записки: Info.hta + FILES ENCRYPTED.txt

Email: boston.crypt@tuta.io

Результаты анализов: VT

Обновление от 11 октября 2018:

Сообщение >>

Расширение: .waifu

Составное расширение: .id-XXXXXXXX.[Darknes@420blaze.it].waifu

Записки: Info.hta + FILES ENCRYPTED.txt

Email: Darknes@420blaze.it

Результаты анализов: VT + VMRay + VT + HA

Обновление от 13 октября 2018:

Сообщение >>

Расширение: .gamma

Составное расширение: .id-XXXXXXXX.[mixon.constantine@aol.com].gamma

Записки: Info.hta + FILES ENCRYPTED.txt

Email: mixon.constantine@aol.com, mclainmelvin@aol.com

Результаты анализов: VT

Обновление от 18 октября 2018:

Расширение: .combo

Составное расширение: .[broodmother@cock.li].combo

Email: broodmother@cock.li

Обновление от 19 октября 2018:

Сообщение >>

Расширение: .betta

Составное расширение: .id-XXXXXXXX.[backtonormal@foxmail.com].betta

Записки: Info.hta + FILES ENCRYPTED.txt

Email: backtonormal@foxmail.com

Результаты анализов: VT + HA

Обновление от 24 октября 2018:

Пост на форуме BC >>

Расширение: .gamma

Составное расширение: .id-XXXXXXXX.[koreyrandle@aol.com].gamma

Записки: Info.hta + FILES ENCRYPTED.txt

Email: koreyrandle@aol.com

Результаты анализов: VT

Обновление от 24 октября 2018:

Сообщение >>

Расширение: .vanss

Составное расширение: .id-XXXXXXXX.[Blacklist@cock.li].vanss

Записки: Info.hta + FILES ENCRYPTED.txt

Email: Blacklist@cock.li

Результаты анализов: VT

Обновление от 25 октября 2018:

Сообщение >>

Расширение: .FUNNY

Составное расширение: .id-XXXXXXXX.[WildMouse@cock.li].FUNNY

Записки: Info.hta + FILES ENCRYPTED.txt

Email-1: WildMouse@cock.li

Email-2: unlock24@cock.li

Результаты анализов: VT + HA

Сообщение >>

Расширение-1: .gdb

Расширение-2: .like

Записки: Info.hta + FILES ENCRYPTED.txt

Email-1: GetDataBack@fros.cc

Email-2: help@decrypt-files.info

Результаты анализов: VT + VMRay + VT + HA

Обновление от 30 октября 2018:

Сообщение >>

Расширение: .xxxxx

Составное расширение: .id-c4769e4d.[syndicatexxx@aol.com].xxxxx

Записки: Info.hta + FILES ENCRYPTED.txt

Email: syndicateXXX@aol.com

Результаты анализов: VT + HA + VT

Обновление от 30 октября 2018:

Расширение: .lock

Составное расширение: .id-30CE2F6F.[unlock@fros.cc].lock

Записки: Info.hta + FILES ENCRYPTED.txt

Email: unlock@fros.cc

➤ Содержание записки:

all your data has been locked us

You want to return?

write email unlock@fros.cc

Топик на форуме >>

Обновление от 5 ноября 2018:

Сообщение >>

Расширение: .adobe

Составное расширение: .id-XXXXXXXX.[badbusiness@tutanota.de].adobe

Email: badbusiness@tutanota.de

Обновление от 6 ноября 2018:

Сообщение >>

Расширение: .tron

Составное расширение: .id-001DBf12.[xtron@cock.li].tron

Email: xtron@cock.li, xtron@fros.cc

Файл: ProgSnake.exe

Результаты анализов: VT + VMRay

Обновление от 9 ноября 2018:

Сообщение >>

Расширение-1: .AUDIT

Расширение-2: .cccmn

Email-1: payransom@qq.com

Email-2: decrypt_arena@india.com

Результаты анализов: VT + VT

Обновление от 22 ноября 2018:

Пост на форуме >>

Расширение: .adobe

Составное расширение: .id-XXXXXXXX.[btcdecripter@qq.com].adobe

Email: btcdecripter@qq.com

Обновление от 15 ноября 2018:

Сообщение >>Расширение: .Bear

Составное расширение: .id-XXXXXXXX.[Grizzly@airmail.cc].Bear

Записки: Info.hta + FILES ENCRYPTED.txt

Email: Grizzly@airmail.cc

Обновление от 17 ноября 2018:

Сообщение >>

🎥 Видеообзор >>

Расширение: .fire

Составное расширение: .id-XXXXXXXX.[suppfirecrypt@qq.com].fire

Записки: Info.hta + FILES ENCRYPTED.txt

Email: suppfirecrypt@qq.com

Результаты анализов: VT + HA

Обновление от 22 ноября 2018:

Расширение: .adobe

Составное расширение: .id-XXXXXXXX.[stopencrypt@qq.com].adobe

Записки: Info.hta + FILES ENCRYPTED.txt

Email: stopencrypt@qq.com

Обновление от 23 ноября 2018:

Расширение: .adobe

Составное расширение: .id-XXXXXXXX.[forestt@protonmail.com].adobe

Записки: Info.hta + FILES ENCRYPTED.txt

Email: forestt@protonmail.com

Обновление от 25 ноября 2018:

Сообщение >>

Расширение: .myjob

Составное расширение: .id-XXXXXXXX.[goodjob24@foxmail.com].myjob

Записки: Info.hta + FILES ENCRYPTED.txt

Email: goodjob24@foxmail.com

Файл EXE: expiorer.exe

Результаты анализов: VT

Обновление от 27 ноября 2018:

Сообщение >>

Расширение: .war

Составное расширение: .id-XXXXXXXX.[cyberwars@qq.com].war

Записки: Info.hta + FILES ENCRYPTED.txt

Email: cyberwars@qq.com

➤ Содержание записки:

all your data has been locked us

You want to return?

write email cyberwars@qq.com

Обновление от 27 ноября 2018:

Расширение: .adobe

Составное расширение: .id-XXXXXXXX.[youneedfiles@india.com].adobe

Записки: Info.hta + FILES ENCRYPTED.txt

Email: youneedfiles@india.com

Обновление от 28 ноября 2018:

Сообщение >>

Расширение: .risk

Составное расширение: .id-XXXXXXXX.[audit@cock.li].risk

Записки: Info.hta + FILES ENCRYPTED.txt

Email: audit@cock.li

Результаты анализов: VT

Обновление от 29 ноября 2018:

Пост на форуме >>

Расширение: .adobe

Составное расширение: .id-XXXXXXXX.[garenraypha1989@aol.com].adobe

Email: garenraypha1989@aol.com, odasnasri1976@aol.com

Обновление от 30 ноября 2018:

Расширение: .adobe

Составное расширение: .id-XXXXXXXX.[admindecryption@cock.li].adobe

Записки: Info.hta + FILES ENCRYPTED.txt

Email: admindecryption@cock.li

Обновление от 30 ноября 2018:

Расширение: .adobe

Составное расширение: .[mercarinotitia@qq.com].adobe

Записки: Info.hta + FILES ENCRYPTED.txt

Email: mercarinotitia@qq.com

Обновление от 30 ноября 2018:

Сообщение >>

Расширение: .adobe

Составное расширение в примере на сайте ANY.RUN: .[parambingobam@cock.li].adobe

Составное расширение в примере на сайте Hybrid Analysis на файлах расширение: ._parambingobam@cock.li_.adobe

Пример зашифрованного файла: Composite.docx.id-24C2B6A0._parambingobam@cock.li_.adobe

Записки: Info.hta + FILES ENCRYPTED.txt

Email: parambingobam@cock.li, bufytufylala@tuta.io

Файл EXE: svhost.exe

Результаты анализов: VT + HA + AR

Обновление от 4 декабря 2018:

Сообщение >>

Расширение: .RISK

Email: audit24@qq.com

Файл EXE: realtek.exe

Результаты анализов: VT

Список известных email вымогателей на начало декабря 2018:

5btc@protonmail.com

aidaclark2@aol.com

amanda_sofost@india.com

aptopfawkvee1975@aol.com

backfiles2@aol.com

backtonormal@foxmail.com

bacon@oddwallps.com

bitcoin143@india.com

bolkemafetehia@aol.com

brolin.tasso@aol.com

buydecrypt@qq.com

condneparrio1976@aol.com

contreavili1974@aol.com

darrellgrant628@aol.com

decrypt injury@india.com

decrypt.guarantee@aol.com

decrypt.guarantee@aol.com

decryptdata@qq.com

decrypter2018@hotmail.com

decrypthelp@qq.com

decryptprof@qq.com

diegobtc@tutanota.com

Eterniity@qq.com

fairman2@cock.li

fairman3@cock.li

filedec@tuta.io

filerestore@cock.li

fittanatos@cock.li

garenraypha1989@aol.com

garvinford@aol.com

gettkey@qq.com

helper2k17@india.com

helperwindows@cock.li

heslo_1@protonmail.com

injury@india.com

katiabloom@aol.com

krastycorp@aol.com

lola2017@tuta.io.arena

maja_ashby2@aol.com

marialz280williams@aol.com

mazma@india.com

menhausl@aol.com

MillardFillmore@cock.li

mindysnell2@aol.com

mixon.constantine@aol.com

mp35@protonmail.com

nomascus@india.com

payransom@qq.com

peekaboo@qq.com

pettyealoin@aol.com

raclawtravier@aol.com

restorehelp@cock.li

rigopril123@cock.li

robot2018@tutanota.com

sh2137@email.vccs.edu

skycry17@qq.com

sqlbackup40@cock.li

stopencrypt@qq.com

strongman@cock.li

surprise24@rape.lol

syndicateXXX@aol.com

terrabyte8@india.com

Torontos@tuta.io.combo

xmen_xmen@aol.com

youfiles@dd.com

zula.ryall2@aol.com

Сообщение >>

Сообщение >>

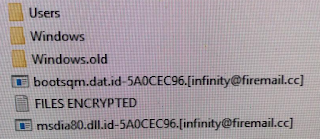

Расширение: .bkpx

Составное расширение: .[admin@decryption.biz].bkpx

Email: Admin@decryption.biz

Файл EXE: TaskifierV.exe

Результаты анализов: VT

Обновление от 7 декабря 2018:

🎥 Видеообзор >>

Сообщение от 10 декабря >>

Расширение: .santa

Составное расширение: .id-XXXXXXXX.[newsantaclaus@aol.com].santa

Записки: Info.hta + FILES ENCRYPTED.txt

Email: newsantaclaus@aol.com

Файл EXE:

Результаты анализов: VT + HA

➤ Содержание записки FILES ENCRYPTED.txt:

all your data has been locked us

You want to return?

write email newsantaclaus@aol.com

➤ Содержание записки Info.hta:

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail newsantaclaus@aol.com

Write this ID in the title of your message 1C******

In case of no answer in 24 hours write us to theese e-mails: newsantaclaus@aol.com

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Обновление от 7 декабря 2018:

Расширение: .adobe

Составное расширение: .id-XXXXXXXX. [payransom@qq.com].adobe

Записки: Info.hta + FILES ENCRYPTED.txt

Email: payransom@qq.com

Обновление от 8 декабря 2018:

Топик на форуме >>

Расширение: нет данных

Составное расширение: .id-XXXXXXXX.[seautylola1976@aol.com].***

Записки: Info.hta + FILES ENCRYPTED.txt

Email: seautylola1976@aol.com, leberciouded1975@aol.com

➤ Содержание записки FILES ENCRYPTED.txt:

all your data has been locked us

You want to Return?

write email seautylola1976@aol.com or leberciouded1975@aol.com

Обновление от 9 декабря 2018:

Расширение: .adobe

Составное расширение: .[avflantuheems1984@aol.com].adobe

Email: avflantuheems1984@aol.com, sasutemul1972@aol.com

Файл: avflantuheems1984.exe

Результаты анализов: HA + VT

Обновление от 10 декабря 2018:

Пост на форуме >>

Расширение: .adobe

Составное расширение: .id-XXXXXXXX.[vipcry@rape.lol].adobeEmail: vipcry@rape.lol

Записки: Info.hta + FILES ENCRYPTED.txt

➤ Содержание записки:

all your data has been locked us

You want to Return?

write ema

il seautylola1976@aol.com or leberciouded1975@aol.com

Обновление от 10 декабря 2018:

Сообщение >>

Расширение: .adobe

Составное расширение: .id-XXXXXXXX.[manpecamet1974@aol.com].adobe

Email: manpecamet1974@aol.com, raxisubsro1977@aol.com

Записки: Info.hta + FILES ENCRYPTED.txt

Файл EXE: 123.exe

Результаты анализов: VT + HA

Обновление от 11 декабря 2018:

Расширение: .adobe

Составное расширение: .id-XXXXXXXX.[stopencrypt@qq.com].adobe

Записки: Info.hta + FILES ENCRYPTED.txt

Email: stopencrypt@qq.com

Обновление от 13 декабря 2018:

Сообщение >>

Расширение: .combo

Составное расширение: .id-XXXXXXXX.[skynet45@cock.li].combo

Записки: Info.hta + FILES ENCRYPTED.txt

Email: skynet45@cock.li, skynet45@tutanota.com

Результаты анализов: VT + HA

Обновление от 14 декабря 2018:

Расширение: .adobe

Составное расширение: .id-XXXXXXXX.[kores@cock.li].adobe

Записки: Info.hta + FILES ENCRYPTED.txt

Email: kores@cock.li

Обновление от 17 декабря 2018:

Расширение: .like

Составное расширение: .id-XXXXXXXX.[HELPFUL@decrypt-files.info].like

Записки: Info.hta + FILES ENCRYPTED.txt

Email: HELPFUL@decrypt-files.info

Обновление от 19 декабря 2018:

Расширение: .adobe

Составное расширение: .id-XXXXXXXX.[heriberto_lazcano@aol.com].adobe

Записки: Info.hta + FILES ENCRYPTED.txt

Email: heriberto_lazcano@aol.com

Обновление от 20 декабря 2018:

Расширение: .adobe

Составное расширение: .id-XXXXXXXX.[ovthafeja1987@aol.com].adobe

Записки: Info.hta + FILES ENCRYPTED.txt

Email: ovthafeja1987@aol.com

Обновление от 22 декабря 2018:

Расширение: .adobe

Составное расширение: .id-XXXXXXXX.[veracrypt@foxmail.com].adobe

Записки: Info.hta + FILES ENCRYPTED.txt

Email: veracrypt@foxmail.com

Обновление от 25 декабря 2018:

Сообщение >>

Расширение: .bizer

Составное расширение: id-XXXXXXXX.[silver@decryption.biz].bizer

Email: silver@decryption.biz

Результаты анализов: VT

Обновление от 26 декабря 2018:

Расширение: .adobe

Составное расширение: .id-XXXXXXXX.[backtonormal@foxmail.com].adobe

Записки: Info.hta + FILES ENCRYPTED.txt

Email: backtonormal@foxmail.com

Обновление от 26 декабря 2018:

Расширение: .adobe

Составное расширение: id-XXXXXXXX.[veracrypt@foxmail.com].adobe

Записки: Info.hta + FILES ENCRYPTED.txt

Email: veracrypt@foxmail.com

Файл EXE: vera.exe, 1Vera.exe, 1vera.exe

Результаты анализов: VT + HA

=== 2019 ===

Обновление от 1 января 2019:

Пост на форуме >>

Расширение: .adobe

Составное расширение: id-XXXXXXXX.[garenraypha1989@aol.com].adobe

Записка: Info.hta

Email: garenraypha1989@aol.com

Обновление от 2 января 2019:

Расширение: .adobe

Составное расширение: id-XXXXXXXX.[decryptdata@qq.com].adobe

Email: decryptmyfiles@qq.com

BTC: 1JAET7671EGy2nnT4VNjznr5Di6XCsqFwW

BTC: 1LryFGg4GDnYbmd5kHM7qV73jxxaD1o3FP

➤ Пример ответного письма вымогателей (ссылка):

1. Decoding cost

The cost of decryption is 6 500 $. We receive payment only in BITCOINS. (Bitcoin is a form of digital currency)

All your Remote desktop passwords hacked. Change all user passwords to more harder. Immediately!

2. Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Do not trust anyone! Only we have keys to your files! Without this keys restore your data is impossible.

3. Free decryption as guarantee

You can send us up to 1 file for free decryption.

Size of file must be less than 1 Mb (non archived). We don`t decrypt for test DATABASE, XLS and other important files. Remember this.

4. Decryption process:

To decrypt the files, transfer money to our bitcoin wallet number: "1LryFGg4GDnYbmd5kHM7qV73jxxaD1o3FP". As we receive the money we will send you:

1. Decryption program.

2. Detailed instruction for decryption.

3. And individual keys for decrypting your files.

5. The process of buying bitcoins:

The easiest way to buy bitcoins: https://localbitcoins.com/

https://www.bitpanda.com/

https://paxful.com/

https://www.abra.com/ FOR CHINA: https://www.huobi.com/ https://www.bitoex.com/

IMPORTANT! Don`t use coinbase! it take more than 2 week to make coinbase verification.

Обновление от 9 января 2019:

Топик на форуме >>

Расширение: .bip

Составное расширение: .id-XXXXXXXX.[obamausa7@aol.com].bip

Email: obamausa7@aol.com

Обновление от 12 января 2019:

Топик на форуме >>

Расширение: .adobe

Составное расширение: .id-XXXXXXXX.[heriberto_lazcano@aol.com].adobe

Записка: Info.hta

Email: heriberto_lazcano@aol.com

Файл EXE: realtec.exe

Обновление от 17 января 2019:

Расширение: .gif

Email: payadobe@yahoo.com

Результаты анализов: VT + VB