Hermes Ransomware

Hermes 2.0 -2.1 Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES256 + RSA2048, а затем требует связаться по email, чтобы вернуть файлы. Название оригинальное.

© Генеалогия: Hermes. Начало.

Изображение — логотип статьи

Зашифрованные файлы не переименовываются. К ним, точнее в конце содержимого зашифрованного файла, добавляется маркер HERMES

Активность этого крипто-вымогателя пришлась на первую половину февраля 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру. Сообщается, что это не работает для России, Украины и Беларуси.

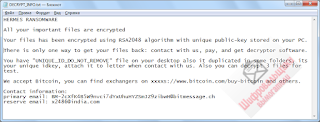

Записки с требованием выкупа называются:

DECRYPT_INFO.txt

DECRYPT_INFORMATION.html

HERMES RANSOMWARE

All your important files are encrypted

Your files has been encrypted using RSA2048 algorithm with unique public-key stored on your PC.

There is only one way to get your files back: contact with us, pay, and get decryptor software.

You have "UNIQUE_ID_DO_NOT_REMOVE" file on your desktop also it duplicated in some folders, its your unique idkey, attach it to letter when contact with us. Also you can decrypt 3 files for test.

We accept Bitcoin, you can find exchangers on xxxxs://www.bitcoin.com/buy-bitcoin and others.

Contact information:

primary email: BM-2cXfK4B5W9nvci7dYxUhuHYZSmJZ9zibwH@bitmessage.ch

reserve email: x2486@india.com

Перевод запискок на русский язык:

HERMES вымогатель

Все ваши важные файлы зашифрованы

Ваши файлы были зашифрованы, используя алгоритм RSA2048 с уникальным открытым ключом, хранящимся на вашем компьютере.

Существует только один способ получить файлы обратно: связаться с нами, оплатить и получить программу декриптор.

У вас есть файл "UNIQUE_ID_DO_NOT_REMOVE" на рабочем столе и он дублируется в некоторых папках, это ваш уникальный IdKey, прикрепите его к письму, когда напишите нам. Также вы можете расшифровать 3 файла для теста.

Мы принимаем Bitcoin, вы можете найти обменники на xxxxs://www.bitcoin.com/buy-bitcoin и другие.

Контактная информация:

Основной email: BM-2cXfK4B5W9nvci7dYxUhuHYZSmJZ9zibwH@bitmessage.ch

Резервный email: x2486@india.com

Технические детали

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, эксплойтов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

➤ Использует метод Evelen для обхода UAC. Удаляет тома теневых копий файлов и файлы резервного копирования.

➤ Оффлайн-шифрование.

➤ Восстанавливает работу после перезагрузки, если шифрование не было завершено.

➤ Удаляет теневые и резервные копии файлов.

Список файловых расширений, подвергающихся шифрованию:

.accdb, .agif, .awdb, .bean, .cdmm, .cdmz, .cdr3, .cdr4, .cdr6, .cdrw, .clkw, .crwl, .ddoc, .djvu, .docm, .docx, .docz, .dotm, .dotx, .dtsx, .emlx, .epsf, .fdxt, .fh10, .fh11, .fodt, .fpos, .ft10, .ft11, .fwdn, .gdoc, .gfie, .glox, .gthr, .hpgl, .html, .icon, .idea, .itc2, .itdb, .jbig, .jpeg, .jpg2, .jrtf, .kdbx, .mbox, .mell, .mgcb, .mgmf, .mgmt, .mgmx, .mgtx, .mmat, .mobi, .mrxs, .pano, .pict, .pjpg, .pntg, .pobj, .pptm, .pptx, .psdx, .psid, .rctd, .reloc, .riff, .s2mv, .save, .scad, .sdoc, .smil, .ssfn, .sumo, .svgz, .text, .tiff, .utf8, .vrml, .vsdm, .vsdx, .vstm, .vstx, .wbmp, .webp, .wmdb, .xhtm, .xlgc, .xlsb, .xlsm, .xlsx, .zabw (92 расширения).

Расширенный список из статьи Л. Абрамса на BleepingComputer:

.abm, .abs,

.abw, .accdb, .act, .adn, .adp, .aft, .afx, .agif, .agp, .ahd, .aic, .aim,

.albm, .alf, .ani, .ans, .apd, .apm, .apng, .aps, .apt, .apx, .art, .arw, .asc,

.ase, .ask, .asw, .asy, .aty, .awdb, .awp, .awt, .aww, .azz, .bad, .bak, .bay,

.bbs, .bdb, .bdp, .bdr, .bean, .bib, .bmp, .bmx, .bna, .bnd, .boc, .bok, .brk,

.brn, .brt, .bss, .btd, .bti, .btr, .cal, .cals, .can, .cdb, .cdc, .cdg, .cdmm,

.cdmt, .cdmz, .cdr, .cdr3, .cdr4, .cdr6, .cdrw, .cdt, .cfu, .cgm, .cimg, .cin,

.cit, .ckp, .clkw, .cma, .cmx, .cnm, .cnv, .colz, .cpc, .cpd, .cpg, .cps, .cpt,

.cpx, .crd, .crwl, .css, .csv, .csy, .cvg, .cvi, .cvs, .cvx, .cwt, .cxf, .cyi,

.dad, .daf, .dat, .dbc, .dbf, .dbk, .dbs, .dbt, .dbv, .dbx, .dca, .dcb, .dcr,

.dcs, .dct, .dcx, .ddl, .ddoc, .dds, .ded, .dgn, .dgs, .dgt, .dhs, .dib, .diz,

.djv, .djvu, .dmi, .dmo, .dnc, .dne, .doc, .docm, .docx, .docz, .dot, .dotm,

.dotx, .dpp, .dpx, .dqy, .drw, .drz, .dsk, .dsn, .dsv, .dta, .dtsx, .dtw, .dvi,

.dvl, .dwg, .dxb, .dxf, .dxl, .eco, .ecw, .ecx, .edb, .efd, .egc, .eio, .eip,

.eit, .emd, .emf, .emlx, .epf, .epp, .eps, .epsf, .eql, .erf, .err, .etf, .etx,

.euc, .exr, .fal, .faq, .fax, .fbl, .fbx, .fcd, .fcf, .fdf, .fdr, .fds, .fdt,

.fdx, .fdxt, .fes, .fft, .fic, .fid, .fif, .fig, .fil, .flc, .fli, .flr, .fmv,

.fodt, .fol, .fpos, .fpt, .fpx, .frm, .frt, .frx, .ftn, .fwdn, .fxc, .fxg, .fzb,

.fzv, .gcdp, .gdb, .gdoc, .gem, .geo, .gfb, .gfie, .ggr, .gif, .gih, .gim, .gio,

.glox, .gpd, .gpn, .gro, .grob, .grs, .gsd, .gthr, .gtp, .gwi, .hbk, .hdb, .hdp,

.hdr, .hht, .his, .hpg, .hpgl, .hpi, .hpl, .htc, .html, .hwp, .icn, .icon,

.icpr, .idc, .idea, .idx, .igt, .igx, .ihx, .iil, .iiq, .imd, .info, .ink, .ipf,

.ipx, .itc2, .itdb, .itw, .iwi, .jas, .jbig, .jbmp, .jbr, .jfif, .jia, .jis,

.jng, .joe, .jpe, .jpeg, .jpg, .jpg2, .jps, .jpx, .jrtf, .jtf, .jtx, .jwl, .jxr,

.kdb, .kdbx, .kdc, .kdi, .kdk, .kes, .kic, .klg, .knt, .kon, .kpg, .kwd, .lbm,

.lbt, .lgc, .lis, .lit, .ljp, .lmk, .lnt, .lrc, .lst, .ltr, .ltx, .lue, .luf,

.lwo, .lwp, .lws, .lyt, .lyx, .mac, .man, .map, .maq, .mat, .max, .mbm, .mbox,

.mdb, .mdf, .mdn, .mdt, .mef, .mell, .mft, .mgcb, .mgmf, .mgmt, .mgmx, .mgtx,

.min, .mmat, .mng, .mnr, .mnt, .mobi, .mos, .mpf, .mpo, .mrg, .mrxs, .msg, .mud,

.mwb, .mwp, .mxl, .myd, .myl, .ncr, .nct, .ndf, .nfo, .njx, .nlm, .now, .nrw,

.nsf, .nyf, .nzb, .obj, .oce, .oci, .ocr, .odb, .odm, .odo, .odp, .ods, .odt,

.ofl, .oft, .omf, .oplc, .oqy, .ora, .orf, .ort, .orx, .ota, .otg, .oti, .ott,

.ovp, .ovr, .owc, .owg, .oyx, .ozb, .ozj, .ozt, .pal, .pan, .pano, .pap, .pbm,

.pcd, .pcs, .pcx, .pdb, .pdd, .pdf, .pdm, .pdn, .pds, .pdt, .pef, .pff, .pfi,

.pfs, .pfv, .pfx, .pgf, .pgm, .phm, .php, .pic, .pict, .pix, .pjpg, .pjt, .plt,

.pmg, .png, .pni, .pnm, .pntg, .pnz, .pobj, .pop, .ppm, .ppt, .pptm, .pptx,

.prt, .prw, .psd, .psdx, .pse, .psid, .psp, .psw, .ptg, .pth, .ptx, .pvj, .pvm,

.pvr, .pwa, .pwi, .pwr, .pxr, .pza, .pzp, .pzs, .qdl, .qmg, .qpx, .qry, .qvd,

.rad, .rar, .ras, .raw, .rctd, .rcu, .rdb, .rdl, .rft, .rgb, .rgf, .rib, .ric,

.riff, .ris, .rix, .rle, .rli, .rng, .rpd, .rpf, .rpt, .rri, .rsb, .rsd, .rsr,

.rst, .rtd, .rtf, .rtx, .run, .rwl, .rzk, .rzn, .s2mv, .saf, .sai, .sam, .save,

.sbf, .scad, .scc, .sci, .scm, .sct, .scv, .scw, .sdb, .sdf, .sdm, .sdoc, .sdw,

.sep, .sfc, .sfw, .sgm, .sig, .skm, .sla, .sld, .sls, .smf, .smil, .sms, .sob,

.spa, .spe, .sph, .spj, .spp, .spq, .spr, .sqb, .sql, .srw, .ssa, .ssfn, .ssk,

.ste, .stm, .stn, .stp, .str, .stw, .sty, .sub, .sumo, .sva, .svf, .svg, .svgz,

.swf, .sxd, .sxg, .sxw, .tab, .tbn, .tcx, .tdf, .tdt, .tex, .text, .tfc, .tga,

.thm, .thp,.tif, .tiff, .tjp, .tlb, .tlc, .tmd, .tmv, .tmx, .tne, .tpc, .tpi,

.trm, .tvj, .txt, .udb, .ufo, .ufr, .uga, .unx, .uof, .uot, .upd, .usr, .utf8,

.utxt, .vbr, .vct, .vda, .vdb, .vec, .vff, .vml, .vnt, .vpd, .vpe, .vrml, .vrp,

.vsd, .vsdm, .vsdx, .vsm, .vst, .vstm, .vstx, .vue, .wbc, .wbd, .wbk, .wbm,

.wbmp, .wbz, .wcf, .wdb, .wdp, .webp, .wgz, .wire, .wmdb, .wmf, .wpa, .wpb,

.wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .wsc, .wsd, .wsh, .wtx, .wvl,

.xar, .xdb, .xdl, .xhtm, .xld, .xlf, .xlgc, .xls, .xlsb, .xlsm, .xlsx, .xpm,

.xps, .xwp, .xyp, .xyw, .yal, .ybk, .yml, .ysp, .zabw, .zdb, .zdc, .zif, .zip (681

расширение).

Список типов файлов резервного копирования, которые удаляются:

*.VHD, *.bac, *.bak, *.wbcat, *.bkf, Backup*.*, backup*.*, *.set, *.win, *.dsk

Файлы, связанные с этим Ransomware:

DECRYPT_INFO.txt

DECRYPT_INFORMATION.html

UNIQUE_ID_DO_NOT_REMOVE - файл с ID

hermes.exe

Reload.exe

system_.bat

shade.bat

shade.vbs

Расположения:

C:\Eleven\Comet.{20D04FE0-3AEA-1069-A2D8-08002B30309D}\

C:\Eleven\Microsoft\

C:\Eleven\Microsoft\Windows\

C:\Eleven\Microsoft\Windows\Caches\

C:\Eleven\Microsoft\Windows\Caches\cversions.2.db

C:\Eleven\Microsoft\Windows\Caches\{6AF0698E-D558-4F6E-9B3C-3716689AF493}.2.ver0x0000000000000001.db

C:\Eleven\Microsoft\Windows\Caches\{73E271C2-E043-4985-A165-1B09233B848B}.2.ver0x0000000000000001.db

C:\Eleven\Microsoft\Windows\Caches\{DDF571F2-BE98-426D-8288-1A9A39C3FDA2}.2.ver0x0000000000000001.db

C:\Eleven\Microsoft\Windows\Caches\{E0B113B6-B2EA-4F79-9F6D-C7F51DA96E93}.2.ver0x0000000000000001.db

C:\Eleven\Microsoft\Windows\Start Menu

C:\Eleven\Microsoft\Windows\Start Menu\Programs

C:\Eleven\Microsoft\Windows\Start Menu\Programs\Administrative Tools

C:\Eleven\Microsoft\Windows\Start Menu\Programs\Administrative Tools\Computer Management.lnk

C:\Users\Public\Reload.exe

C:\Users\Public\shade.bat

C:\Users\Public\shade.vbs

C:\Users\Public\system_.bat

Записи реестра, связанные с этим Ransomware:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /v "allkeeper" /t REG_SZ /d "%USERPROFILE%\Desktop\DECRYPT_INFORMATION.html" /f

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /v "sysrep" /t REG_SZ /d "%PUBLIC%\Reload.exe" /f

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /v "allkeeper" /t REG_SZ /d

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /v "sysrep" /t REG_SZ /d

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\allkeeper C:\users\User\Desktop\DECRYPT_INFORMATION.html

См. ниже результаты анализов.

Сетевые подключения и связи:

Bitmessage: BM-2cXfK4B5W9nvci7dYxUhuHYZSmJZ9zibwH@bitmessage.ch

Email: x2486@india.com

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 14 марта 2017:

Пост в Твиттере >>

Новая версия 2.0

Email: BM-2cUGvXP5PUnnbTBwLfk5cTDYQL55PX4kaK@bitmessage.ch

BM-2cWSYhFXhuHyLGLusdmnXP7TNpCW6KEu1z@bitmessage.ch

Добавлена идентификация в IDR: Hermes 2.0

Mаркер HERMES также имеется.

*************************

Обновление от 22 августа 2017:

Новая версия 2.1

809 файловых расширений любого размера.

Данные записываются поверх текущего файла, что затрудняет восстановление данных с помощью программа восстановления информации R-studio, Recuva и пр.

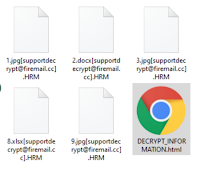

Обновление от 30 октября 2017:

Новая версия 2.1

Пост в Твиттере >>

Расширение: .HRM

Шифрование: RSA + CryptGenRandom

Email: BM-2cTSTDcCD5cNqQ5Ugx4US7momFtBynwdgJ@bitmessage.ch

BM-2cT72URgs1AWGV6Wy6KBu2yuj3ychN5vxC@bitmessage.ch

*************************

Обновление от 11 января 2018:

Ссылка на AnyRun анализ и обзор >>

Результаты анализов: VT

Не добавляет к файлам расширение после шифрования.

Уникальный ключ теперь в теле записки.

Обновление от 5 февраля 2018:

Пост в Твиттере >>

Шифрование: AES-256 + RSA-2048 (для каждого файла)

Файл: My video.exe

Email: btcmoon@keemail.me

Результаты анализов: VT

Обновление от 31 марта 2018:

Email: supportdecrypt@firemail.cc

Топик на форуме >>

Обновление от 12 марта 2018:

Расширение: .HRM

Email: helpfile@asia.com

DECRYPT_INFORMATION.html

C:\\Users\Public\window.bat

Результаты анализов: VT

Обновление от 1 июня 2018:

Email: hrmsdecrypt@mail.com, novusordoseclorum100@gmail.com

Сумма выкупа: 0.2 BTC

Файл декриптера: DECRYPTOR.exe

Другие файлы: HermesTarget.cmd

➤ Сообщение от вымогателей относительно дешифрования:

Untill u start decryptor: turn off all antivirus software,stop all databases (if exist and have been ecnrypted), add all local resources (what have been ecnrypted)

after it you must start DECRYPTOR.exe with admin privileges, choose 2 mode (fully automatic decrypt) and wait,

after decryptor finished u see the message.

For additional question u can write in anytim

Hermes Team

➤ Пострадавшие сообщают о невозможности дешифровки, о пустом архиве с декриптором и просят других пострадавших не платить выкуп этим вымогателям.

Обновление от 20 июня 2018:

Пост в Твиттере >>

Расширение: .HRM

Составное расширение: [supportdecrypt@firemail.cc].HRM

Email-1: supportdecrypt@firemail.cc

Email-2: BM-2cT72URgs1AWGV6Wy6KBu2yuj3ychN5vxC@bitmessage.ch

Файлы: PUBLIC

UNIQUE_ID_DO_NOT_REMOVE

Записка: DECRYPT_INFORMATION.html

Результаты анализов: VT + AR + VMR

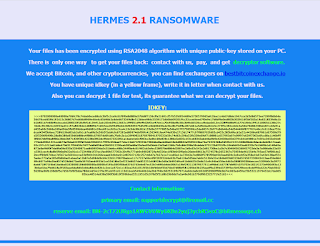

➤ Содержание записки:

HERMES 2.1 RANSOMWARE

Your files has been encrypted using RSA2048 algorithm with unique public-key stored on your PC.

There is only one way to get your files back: contact with us, pay, and get decryptor software.

We accept Bitcoin, and other cryptocurrencies, you can find exchangers on bestbitcoinexchange.io

You have unique idkey (in a yellow frame), write it in letter when contact with us.

Also you can decrypt 1 file for test, its guarantee what we can decrypt your files.

IDKEY:

>>>0702000000a40000a70bfc78c74dab0ece68cdc3bf5c2ce9c61f0f0e8d889a57bb8f71***<<<

Contact information:

primary email: supportdecrypt@firemail.cc

reserve email: BM-2cT72URgs1AWGV6Wy6KBu2yuj3ychN5vxC@bitmessage.ch

---

Обнаружения:

DrWeb -> Trojan.Encoder.29535

BitDefender -> Gen:Variant.Ursu.594729

TrendMicro -> Ransom.Win32.HERMES.THIBOAI

Обновление от 17 августа 2018:

Email: unblockmeplease@cock.li

Обновление от 30 октября 2018:

Весрия: HERMES 2.1

Файлы: PUBLIC

UNIQUE_ID_DO_NOT_REMOVE

Топик на форуме >>

Обновление от 13 ноября 2019 (вариант из июня 2018 года):

Пост в Твиттере >>

Расширение: .HRM

Составное расширение: [supportdecrypt@firemail.cc].HRM

Записка: DECRYPT_INFORMATION.html

Результаты анализов: VT

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Hermes Ransomware версии 1.0 дешифруем! Скачать декриптер для Hermes 1.0 >> Для расшифровки новых версий напишите по ссылке Майклу Гиллеспи >> For the decoding of new versions, please appeal the link to Michael Gillespie >> *

Read to links: Tweet on Twitter ID Ransomware (ID as Hermes, Hermes 2.0, Hermes 2.1) Video review by CyberSecurity GrujaRS

Added later Write-up on BC (add. February 17, 2017) Topic of Support

Thanks: Michael Gillespie, Karsten Hahn GrujaRS, Andrew Ivanov Lawrence Abrams

© Amigo-A (Andrew Ivanov): All blog articles.