BTCWare-PayDay Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: нет данных. На файле может быть написано, что угодно.

© Генеалогия: BTCWare >> BTCWare-PayDay

К зашифрованным файлам добавляется составное расширение по шаблону .[<email>]-id-<id>.payday

В <id> может быть 3 или 4 знака (английские буквы и цифры).

Сначала даже была цифра 0.

Сейчас с почтой keyforyou@tuta.io используется шаблон

.[keyforyou@tuta.io]-id-<id>.payday

.[keyforyou@tuta.io]-id-0.payday

Шаблон в коде записан как: %s.[%s]-id-%X.payday

Активность этого крипто-вымогателя пришлась на начало октября 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

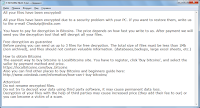

Записка с требованием выкупа называется: !! RETURN FILES !!.txt

Содержание записки о выкупе:

all your files have been encrypted

want return files?

write on email: keyforyou@tuta.io

Перевод записки на русский язык:

все ваши файлы зашифрованы

хотите вернуть файлы?

напишите по email: keyforyou@tuta.io

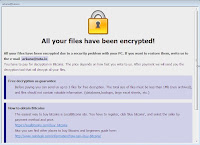

Также информатором жертвы выступает файл payday.hta

У кого он есть, присылайте скриншот!!!

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки, используя команды:

cmd.exe /c vssadmin.exe Delete Shadows /All /Quiet

vssadmin.exe Delete Shadows /All /Quiet

cmd.exe /c bcdedit.exe /set {default} recoveryenabled No

bcdedit.exe /set {default} recoveryenabled No

cmd.exe /c bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

!! RETURN FILES !!.txt

payday.hta

<random>.exe

svhost.exe

Расположения:

\%APPDATA%\<random>.exe

\AppData\Roaming\payday.hta

\%APPDATA%\!! RETURN FILES !!.txt

%USERPROFILE%\Desktop\!! RETURN FILES !!.txt

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 4 октября 2017:

Расширение: .payday

Составное расширение: .[<email>]-id-<id>.payday

Пример расширения: .[aversia@tuta.io]-id-0.paydayEmail: aversia@tuta.io

Записки: !! RETURN FILES !!.txt и payday.hta

Размещение: C:\!! RETURN FILES !!.txt

\AppData\Roaming\payday.hta

Обновление от 9 октября 2017:

Пример расширения: .[payday@cryptmaster.info]-id-1CE0.payday

Email-1: payday@cryptmaster.info (блокирован)

Email-2: payday@cock.lu (новый)

Записки: !! RETURN FILES !!.txt и payday.hta

Размещение: C:\!! RETURN FILES !!.txt

\AppData\Roaming\payday.hta

Обновление от 11 октября 2017:

Расширение: .payday

Составное расширение: .[<email>]-id-<id>.payday

Пример расширения: .[Checkzip@india.com]-id-CE4.payday

Email-1: Checkzip@india.com и payday@cryptmaster.info

Email-2: payday@cryptmaster.info (блокирован)

Email-3: payday@cock.lu (новый)

Записки: !! RETURN FILES !!.txt и payday.hta

Размещение: C:\!! RETURN FILES !!.txt

\AppData\Roaming\payday.hta

\AppData\Roaming\payday.htaРезультаты анализов: HA + keys + VT

Скриншоты записок:

payday.hta - оригинал

!! RETURN FILES !!.txt - реконструкция

Другие обновления октября 2017:

Email: lockers@tutamail.com + car1333as@gmail.com

Email: helper05@cock.li

Обновление от 3 ноября 2017:

Расширение: .payday

Составное расширение: .[<email>]-id-<id>.payday

Пример расширения: .[chukabra@tuta.io]-id-1E90.payday

Email: chukabra@tuta.io

Записка: !! RETURN FILES !!.txt

Содержание записки:

all your files have been encrypted

want return files?

write on email: chukabra@tuta.io

Обновление от 13 ноября 2017:

Расширение: .payday

Составное расширение: .[<email>]-id-<id>.payday

Записка: !! RETURN FILES !!.txt

Email: gh0stcrypt@tuta.io и whitedevil@tutanota.de

Результаты анализов: VT + VT

Обновление от 28 ноября 2017:

Пост в Твиттере >>

Пост в Твиттере >>Условное название: BTCWare-Shadow

Расширение: .shadow

Составное расширение: .[<email>]-id-<id>.shadow

Шаблон из кода: %s.[%s]-id-%X.shadow

Примеры расширений: .[paydayzgcock.li]-id-11DC.shadow

.[paydayz@cock.li]-id-B2C.shadow

Записки: !! RETURN FILES !!.txt и payday.hta

<< Скриншот записки

Расположение: "%APPDATA%\payday.hta"

Email: paydayz@cock.li, kekin@cock.li

Файлы: payload.exe

Результаты анализов: HA + VT + VT

Обновление от 5 декабря 2017:

Пост в Твиттере >>

Пост в Твиттере >>Условное название: BTCWare-Shadow

Расширение: .wallet (на основе .shadow)

Составное расширение: .[<email>]-id-<id>.wallet

Шаблон расширения из кода: %s.[%s]-id-%X.wallet

Пример расширения: .[arkana@tuta.io]-id-A4.wallet

Записка: ! FILES ENCRYPTED.txt

<< Скриншот записки

Email: arkana@tuta.io

Результаты анализов: VT

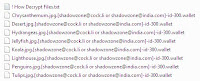

Обновление от 7 декабря 2017:

Пост в Твиттере >>

Расширение: .wallet

Расширение: .wallet Составное расширение: .[shadowzone@cock.li or shadowzone@india.com]-id-300.wallet

Шаблон расширения из кода: %s.[%s]-id-%X.wallet

Записка: ! How Decrypt Files.txt

<< Скриншот записки

Email: shadowzone@cock.li и shadowzone@india.com

Файл: payload.exe

Результаты анализов: VT

Обновление от 14 декабря:

Расширение: .shadow

Шаблон расширения из кода: %s.[%s]-id-%X.shadow

Записка: !! RETURN FILES !!.txt

Email: paydayz@cock.li

Файл: <random>.exe

Результаты анализов: VT

Обновление от 16 декабря:

Расширение: .wallet

Шаблон расширения: .[isso32@tutanota.com]-id-<id>.wallet

Email: isso32@tutanota.com

Файл: <random>.exe

Результаты анализов: VT

Обновление от 21 декабря:

Расширение: .wallet

Шаблон расширения: .[slaker@india.com]-id-<id>.wallet

Email: slaker@india.com

Файл: <random>.exe

Результаты анализов: VT

Обновление от 21 декабря 2017:

Расширение: .wallet

Составное расширение: .[cryptomafia@tuta.io]-id-DF8.wallet

Файл: cryptomafia@tuta.io.exe

Записки: ! How Decrypt Files.txt и payday.hta

Обновление от 27 декабря 2017:

Расширение: .wallet

Шаблон расширения: .[decrypt@btcdecrypt.top]-id-<id>.wallet

Email: decrypt@btcdecrypt.top

Файл: <random>.exe

Результаты анализов: VT

Обновление от 27 декабря 2017:

Расширение: .payday

Шаблон расширения: .[ap0calypse@india.com]-id-<id>.payday

Email: ap0calypse@india.com

Файл: <random>.exe

Результаты анализов: VT

Обновление от 27 декабря 2017:

Расширение: .wallet

Шаблон расширения: .[erwind@tuta.io or oddy@tuta.io]-id-<id>.wallet

Email: erwind@tuta.io и oddy@tuta.io

Файл: <random>.exe

Результаты анализов: VT

Обновление от 28 декабря 2017:

Расширение: .wallet

Шаблон расширения: .[payday@rape.lol]-id-<id>.wallet

Email: payday@rape.lol

Файл: machine.exe

Результаты анализов: VT

Обновление от 18 января 2018:

Расширение: .wallet

Расширение: .walletСоставное расширение: .[unlocksupp@airmail.cc or BM-2cTVHx6b7RYhJ9gGKZn6yTuBpBBq3LHRkz@bitmessage.ch]-id-42C4.wallet

Email: unlocksupp@airmail.cc

BM-2cTVHx6b7RYhJ9gGKZn6yTuBpBBq3LHRkz@bitmessage.ch

Записки: ! FILES ENCRYPTED.txt и payday.hta

Пост на форуме BC >>

Тема на форуме KasperskyClub >>

Обновление от 7 февраля 2017:

Расширение: .wallet

Шаблон расширения: .[decrypt@btcdecrypt.top.lol]-id-<id>.wallet

Пример расширения: .[decrypt@btcdecrypt.top]-id-4AEC.wallet

Email: decrypt@btcdecrypt.top

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть декриптер Скачать BTCWareDecrypter и расшифровать файлы >> Изучите подробное руководство, чтобы не повредить файлы. Поддерживаются расширения: .aleta, .blocking, .btcware, .cryptobyte, .crypton, .cryptowin, .encrypted, .gryphon, .master, .nuclear, .onyon, .theva, .payday, .shadow, .wallet, .wyvern, .xfile

Read to links: Tweet on Twitter ID Ransomware (ID as BTCWare PayDay) Write-up, Topic of Support *

Thanks: Michael Gillespie Lawrence Abrams Andrew Ivanov *

© Amigo-A (Andrew Ivanov): All blog articles.