Rapid Ransomware

Rapid NextGen

(шифровальщик-вымогатель, RaaS)

---

Обнаружения:DrWeb -> Trojan.Encoder.24249, Trojan.Encoder.24382, Trojan.Encoder.27800

BitDefender -> Generic.Ransom.Rapid.*, Generic.Ransom.Rapid2.*

ALYac -> Trojan.Ransom.Rapid

Avira (no cloud) -> HEUR/AGEN.1129609

ESET-NOD32 -> Win32/Filecoder.Rapid.A

Kaspersky -> HEUR:Trojan.Win32.Generic

Malwarebytes -> Generic.Malware/Suspicious, Ransom.RapidMicrosoft -> Trojan:Win32/Tiggre!rfn

Rising -> Trojan.Generic@ML.99 (RDMK:nVH*

Symantec -> Trojan.Gen.MBT

Symantec -> Trojan.Gen.MBT

TrendMicro -> Ransom_RAPID.A

---

© Генеалогия: ✂ Relec + XBot POS >> Rapid > Rapid 2.0 > Rapid 3.0

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение .rapid

Активность этого крипто-вымогателя пришлась на конец декабря 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записки с требованием выкупа называются:

!!! README !!!.txt - ранний вариант

! How Recovery Files.txt - вариант, ставший известным

Содержание записки о выкупе:

Hello!

All your files have been encrypted by us

If you want restore files write on e-mail - jpcrypt@rape.lol

или другой вариант:

Hello!

All your files have been encrypted by us

If you want restore files write on e-mail - rapid@rape.lol

Перевод записки на русский язык:

Привет!

Все твои файлы зашифрованы нами

Если хочешь вернуть файлы, пиши на email - jpcrypt@rape.lol

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Rapid Ransomware завершает процессы sql.exe, sqlite.exe, oracle.com, если они выполняются в системе.

➤ Добавляется в Автозагрузку системы, чтобы шифровать новые файлы после перезагрузки ПК.

➤ Удаляет теневые копии файлов командами:

vssadmin.exe Delete Shadow /All /Quiet

cmd.exe /C bcdedit /set {default} recoveryenabled No

cmd.exe /C bcdedit /set {default} bootstatuspolicy ignoreallfailures

➤ Rapid генерирует уникальный AES-256-битный ключ для каждого файла и экспортирует его. Затем экспортированный файл AES-файла шифруется локальным открытым RSA-ключом. Затем Rapid шифрует файлы с помощью ключа AES-файла и записывает зашифрованный контент в исходный файл.

Затем добавляет нижний колонтитул в конец файла, который включает в себя:

- исходный размер файла;

- зашифрованный AES-ключ;

- зашифрованную локальную пару RSA-ключей.

➤ Повторю, Rapid Ransomware после проведенного шифрования не самоудаляется, как это делают другие шифровальщики, а продолжает шифрование все новые файлы на компьютере, подключаемых устройствах и дисках. Будьте осторожны!

Список файловых расширений, подвергающихся шифрованию:

.aff, .bin, .blf, .cab, .chk, .dat, .dic, .dll, .doc, .docx, .exe, .hxl, .hxn, .ini, .ja, .js, .lnk, .library-ms, .list, .log, .msi, .msu, .png, .ppt, .pptx, .rdf, .regtrans-ms, .rsm, .sdi, .swidtag, .Targets, .wim, .xls, .xlsx, .xml,

Это наверняка будут документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы, файлы без собственного расширения, специальные файлы в браузере Mozilla Firefox (precomplete, removed-files) и файлы .manifest и пр.

Файлы, связанные с этим Ransomware:

!!! README !!!.txt

! How Recovery Files.txt

recovery.txt

info.exe

mstsc.exe

<random>.exe

FTS.EXE - декриптер от вымогателей

Расположения:

%APPDATA%\info.exe

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run "Encrypter"="%AppData%\info.exe"

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run "userinfo"="%AppData%\recovery.txt"

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: jpcrypt@rape.lol

rapid@rape.lol

fileskey@qq.com

fileskey@cock.li

support@fbamasters.com

unlockforyou@india.com

и другие

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >> + VT>>

VirusTotal анализ на Relec-Ransomware >>

Intezer анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

Обновление от 19 января 2018:

Расширение: .rapid

Файл: info.exe

Email: fileskey@qq.com и fileskey@cock.li

➤ Содержание записки / Contents of note:

Hello!

All your files have been encrypted by us

If you want restore files write on e-mail - fileskey@qq.com or fileskey@cock.li

Обновление от 19 января 2018:

Статья на BC >>

Расширение: .rapid

Файл: info.exe

Записки: How Recovery Files.txt и recovery.txt

Email: frenkmoddy@tuta.io

Результаты анализов: VT + HA

➤ Содержание записки:

Hello!

All your files have been encrypted by us

If you want restore files write on e-mail - frenkmoddy@tuta.io

Обновление от 21 января 2018:

Предположительное родство с Rapid Ransomware / Presumptive kinship with Rapid Ransomware. Вымогатели, видимо, принадлежат у другой группе.

Расширение / Extension: .paymeme

Сумма выкупа / Sum of ransom: 0.4 BTC

Email: paymeme@cock.li и paymeme@india.com

Записка / Ransom-note: HOW TO RECOVER ENCRYPTED FILES.TXT

➤ Содержание записки / Contents of note:

Hello!

All your files have been encrypted by us

If you want restore files write on e-mail - paymeme@cock.li or paymeme@india.com

Your ID:

***

Send me your ID and 1-3 small encrypted files(The total size of files must be less than 1Mb (non archived)) for free decryption.

After that, I'll tell you the price for decryption all files.

Обновление от 12 февраля 2018:

Расширение / Extension: .rapid and others

Расширение / Extension: .rapid and others

Вложение / Attachment: Notification-[number].zip {doc, docx, docm + macros}

Записка / Ransom-note: recovery.txt

Email: decryptsupport@airmail.cc, supportlocker@firemail.cc

Записи реестра (Автозагрузка): HKCU\Software\Microsoft\Windows\CurrentVersion\Run\ "Encrypter_074 " = "%UserProfile%\AppData\Roaming\info.exe"

Файл: %UserProfile%\AppData\Roaming\info.exe

Статья на сайте BC >>

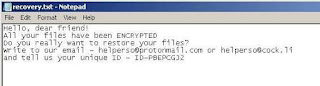

Обновление от 14 февраля 2018:

Расширение / Extension: .rapid

Записки / Ransom-note: How Recovery Files.txt и recovery.txt

Email: lola2017@tuta.io

Запись в реестре: Encrypter_074

➤ Содержание записки / Contents of note:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - lola2017@tuta.io

and tell us your unique ID - ID-KN13NFTO

Другие файлы шифровальщика:

\AppData\Roaming\info.exe

\AppData\Roaming\recovery.txt

C:\Windows\Fonts\ctfmon.vbs

Топик на форуме >>

Обновление от 16 февраля 2018:

Расширение / Extension: .rapid

Записка / Ransom-note: How Recovery Files.txt

Email: help@cairihi.com

BM-2cVeAHvZZjUf8M1v7AZKWeopqcYnTVFVZG@bitmessage.ch

➤ Содержание записки / Contents of note:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - help@cairihi.com or BM-2cVeAHvZZjUf8M1v7AZKWeopqcYnTVFVZG@bitmessage.ch

and tell us your unique ID - ID-XXXXXXXX

Обновление от 8 марта 2018:

Пост в Твиттере >>

Версия: Rapid Ransomware - RaaS

Расширение / Extension: .rapid

Строка: BleepingComputer_rapid

Email: alexgen@cock.li, alexgen@tuta.io

Записки: How Recovery Files.txt и recovery.txt

Файл: info.exe

Результаты анализов: HA+VT

Обновление от 20 мая 2018:

🎥 Видеообзор от CyberSecurity GrujaRS >>

🎥 Видеообзор от CyberSecurity GrujaRS >>

Расширение / Extension: .rapid

Email: help@wizrac.com

Записка / Ransom-note: How Recovery Files.txt

➤ Содержание записки / Contents of note:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - help@wizrac.com

and tell us your unique ID - ID-XXXXXXXX

---

Email: help@wizrac.com уже был замечен в Scarab Ransomware (см. там обновление от 8 мая 2018).

Обновление от 28 июня 2018:

Расширение: .RPD

Расширение: .RPD

Email: anonimus852@tutanota.com, anonimus852@cock.li

➤ Содержание записки:

YOUR DATA HAS BEEN ENCRYPTED!

Your files are NOT damaged! This modification is reversible.

If you want restore your files write on email - anonimus852@tutanota.com

Do no try to recover data, it's wasting your time.

Decryption of your files with the help of third parties maycause increased price (they add their fee to our) or you can becomea victim of a scam.

Every 7 days price doubles.

If within 24 hours we didn't answer you, write to our backup mail - anonimus852@cock.li

and tell us your unique ID

Результаты анализов: VT

Обновление от 30 июня 2018:

Расширение: .RPD

Email: asgard201@cock.li

Записка: How Recovery Files.txt

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - asgard2018@cock.li

and tell us your unique ID - ID-XXXXXXXX

Обновление от 1 июля 2018:

Email: decrfile@protonmail.com

➤ Содержание записки / Contents of note:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - decrfile@protonmail.com

and tell us your unique ID - ID-W8LK4UK7

Скриншот записки >>

Обновление от 3 июля 2018:

Email: file.wtf@protonmail.com

All your files have been encrypted by us

If you want restore files write on e-mail - rapid@rape.lol

Перевод записки на русский язык:

Привет!

Все твои файлы зашифрованы нами

Если хочешь вернуть файлы, пиши на email - jpcrypt@rape.lol

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Rapid Ransomware завершает процессы sql.exe, sqlite.exe, oracle.com, если они выполняются в системе.

➤ Добавляется в Автозагрузку системы, чтобы шифровать новые файлы после перезагрузки ПК.

➤ Удаляет теневые копии файлов командами:

vssadmin.exe Delete Shadow /All /Quiet

cmd.exe /C bcdedit /set {default} recoveryenabled No

cmd.exe /C bcdedit /set {default} bootstatuspolicy ignoreallfailures

➤ Rapid генерирует уникальный AES-256-битный ключ для каждого файла и экспортирует его. Затем экспортированный файл AES-файла шифруется локальным открытым RSA-ключом. Затем Rapid шифрует файлы с помощью ключа AES-файла и записывает зашифрованный контент в исходный файл.

Затем добавляет нижний колонтитул в конец файла, который включает в себя:

- исходный размер файла;

- зашифрованный AES-ключ;

- зашифрованную локальную пару RSA-ключей.

➤ Повторю, Rapid Ransomware после проведенного шифрования не самоудаляется, как это делают другие шифровальщики, а продолжает шифрование все новые файлы на компьютере, подключаемых устройствах и дисках. Будьте осторожны!

Список файловых расширений, подвергающихся шифрованию:

.aff, .bin, .blf, .cab, .chk, .dat, .dic, .dll, .doc, .docx, .exe, .hxl, .hxn, .ini, .ja, .js, .lnk, .library-ms, .list, .log, .msi, .msu, .png, .ppt, .pptx, .rdf, .regtrans-ms, .rsm, .sdi, .swidtag, .Targets, .wim, .xls, .xlsx, .xml,

Это наверняка будут документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы, файлы без собственного расширения, специальные файлы в браузере Mozilla Firefox (precomplete, removed-files) и файлы .manifest и пр.

Файлы, связанные с этим Ransomware:

!!! README !!!.txt

! How Recovery Files.txt

recovery.txt

info.exe

mstsc.exe

<random>.exe

FTS.EXE - декриптер от вымогателей

Расположения:

%APPDATA%\info.exe

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run "Encrypter"="%AppData%\info.exe"

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run "userinfo"="%AppData%\recovery.txt"

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: jpcrypt@rape.lol

rapid@rape.lol

fileskey@qq.com

fileskey@cock.li

support@fbamasters.com

unlockforyou@india.com

и другие

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >> + VT>>

VirusTotal анализ на Relec-Ransomware >>

Intezer анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 19 января 2018:

Расширение: .rapid

Файл: info.exe

Email: fileskey@qq.com и fileskey@cock.li

➤ Содержание записки / Contents of note:

Hello!

All your files have been encrypted by us

If you want restore files write on e-mail - fileskey@qq.com or fileskey@cock.li

Обновление от 19 января 2018:

Статья на BC >>

Расширение: .rapid

Файл: info.exe

Записки: How Recovery Files.txt и recovery.txt

Email: frenkmoddy@tuta.io

Результаты анализов: VT + HA

➤ Содержание записки:

Hello!

All your files have been encrypted by us

If you want restore files write on e-mail - frenkmoddy@tuta.io

Обновление от 21 января 2018:

Предположительное родство с Rapid Ransomware / Presumptive kinship with Rapid Ransomware. Вымогатели, видимо, принадлежат у другой группе.

Расширение / Extension: .paymeme

Сумма выкупа / Sum of ransom: 0.4 BTC

Email: paymeme@cock.li и paymeme@india.com

Записка / Ransom-note: HOW TO RECOVER ENCRYPTED FILES.TXT

➤ Содержание записки / Contents of note:

Hello!

All your files have been encrypted by us

If you want restore files write on e-mail - paymeme@cock.li or paymeme@india.com

Your ID:

***

Send me your ID and 1-3 small encrypted files(The total size of files must be less than 1Mb (non archived)) for free decryption.

After that, I'll tell you the price for decryption all files.

Обновление от 12 февраля 2018:

Расширение / Extension: .rapid and others

Расширение / Extension: .rapid and othersВложение / Attachment: Notification-[number].zip {doc, docx, docm + macros}

Записка / Ransom-note: recovery.txt

Email: decryptsupport@airmail.cc, supportlocker@firemail.cc

Записи реестра (Автозагрузка): HKCU\Software\Microsoft\Windows\CurrentVersion\Run\ "Encrypter_074 " = "%UserProfile%\AppData\Roaming\info.exe"

Файл: %UserProfile%\AppData\Roaming\info.exe

Статья на сайте BC >>

Обновление от 14 февраля 2018:

Расширение / Extension: .rapid

Записки / Ransom-note: How Recovery Files.txt и recovery.txt

Email: lola2017@tuta.io

Запись в реестре: Encrypter_074

➤ Содержание записки / Contents of note:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - lola2017@tuta.io

and tell us your unique ID - ID-KN13NFTO

Другие файлы шифровальщика:

\AppData\Roaming\info.exe

\AppData\Roaming\recovery.txt

C:\Windows\Fonts\ctfmon.vbs

Топик на форуме >>

Обновление от 16 февраля 2018:

Расширение / Extension: .rapid

Записка / Ransom-note: How Recovery Files.txt

Email: help@cairihi.com

BM-2cVeAHvZZjUf8M1v7AZKWeopqcYnTVFVZG@bitmessage.ch

➤ Содержание записки / Contents of note:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - help@cairihi.com or BM-2cVeAHvZZjUf8M1v7AZKWeopqcYnTVFVZG@bitmessage.ch

and tell us your unique ID - ID-XXXXXXXX

Обновление от 8 марта 2018:

Пост в Твиттере >>

Версия: Rapid Ransomware - RaaS

Расширение / Extension: .rapid

Строка: BleepingComputer_rapid

Email: alexgen@cock.li, alexgen@tuta.io

Записки: How Recovery Files.txt и recovery.txt

Файл: info.exe

Результаты анализов: HA+VT

Обновление от 20 мая 2018:

🎥 Видеообзор от CyberSecurity GrujaRS >>

🎥 Видеообзор от CyberSecurity GrujaRS >>Расширение / Extension: .rapid

Email: help@wizrac.com

Записка / Ransom-note: How Recovery Files.txt

➤ Содержание записки / Contents of note:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - help@wizrac.com

and tell us your unique ID - ID-XXXXXXXX

---

Email: help@wizrac.com уже был замечен в Scarab Ransomware (см. там обновление от 8 мая 2018).

Обновление от 28 июня 2018:

Расширение: .RPD

Расширение: .RPDEmail: anonimus852@tutanota.com, anonimus852@cock.li

➤ Содержание записки:

YOUR DATA HAS BEEN ENCRYPTED!

Your files are NOT damaged! This modification is reversible.

If you want restore your files write on email - anonimus852@tutanota.com

Do no try to recover data, it's wasting your time.

Decryption of your files with the help of third parties maycause increased price (they add their fee to our) or you can becomea victim of a scam.

Every 7 days price doubles.

If within 24 hours we didn't answer you, write to our backup mail - anonimus852@cock.li

and tell us your unique ID

Результаты анализов: VT

Обновление от 30 июня 2018:

Расширение: .RPD

Email: asgard201@cock.li

Записка: How Recovery Files.txt

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - asgard2018@cock.li

and tell us your unique ID - ID-XXXXXXXX

Обновление от 1 июля 2018:

Email: decrfile@protonmail.com

➤ Содержание записки / Contents of note:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - decrfile@protonmail.com

and tell us your unique ID - ID-W8LK4UK7

Скриншот записки >>

Обновление от 3 июля 2018:

Email: file.wtf@protonmail.com

➤ Содержание записки / Contents of note:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - file.wtf@protonmail.com

and tell us your unique ID - ID-XXXXXXXXXX

Топик на форуме >>

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - file.wtf@protonmail.com

and tell us your unique ID - ID-XXXXXXXXXX

Топик на форуме >>

Обновление от 20 августа 2018:

Расширение: .no_more_ransom

Email: hersgory@india.com, auditt@cock.li

Записка о выкупе: How Recovery Files.txt

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - hersgory@india.com or auditt@cock.li

and tell us your unique ID - ID-XXXXXXXX

Обновление от 1 сентября 2018:

Расширение: .no_more_ransom

Email: ataprof@cock.li, wolksvagen@protonmail.com

Записка о выкупе: How Recovery Files.txt

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - dataprof@cock.li or wolksvagen@protonmail.com

and tell us your unique ID - ID-XXXXXXXX

Обновление от 5 сентября 2018:

Email: rapidadmins@nigge.rs

Записка о выкупе: How Recovery Files.txt

Обновление от 10 сентября 2018:

Пост в Твиттере >>

Расширение: .no_more_ransom

Email: fastsupport@cock.li, patapuck@india.com

Записки: recovery.txt, How Recovery Files.txt

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - fastsupport@cock.li or patapuck@india.com

and tell us your unique ID - ID-XXXXXXXX

Файл: no_more_ransom.exe, LeagueClientUx.exe

Результаты анализов: VT + AR

Обновление от 10 сентября 2018:

Пост в Твиттере >>

Расширение: .no_more_ransom

Email: sofrdecrypt@firemail.cc, maxspeed@tutamail.com

Записки: recovery.txt, How Recovery Files.txt

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - sofrdecrypt@firemail.cc or maxspeed@tutamail.com

and tell us your unique ID - ID-XXXXXXXX

Файл: info.exe, eslf.exe

Результаты анализов: VT + AR

Обновление от 12 сентября 2018:

Расширение: .RAPID

Email: lub@wizrac.com

Обновление от 16 сентября 2018:

Расширение: .no_more_ransom

Email: returnthefile@cock.li

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - returnthefile@cock.li

and tell us your unique ID - ID-XXXXXXXX

Обновление от 21 октября 2018:

Расширение: .no_more_ransom

Записка: How Recoveru Files.txt

Email: sheldonleecooper@india.com

Обновление от 5 ноября 2018:

Расширение: .no_more_ransom

Email-1: secure-it@tuta.io

Email-2: mariode@cock.li

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - secure-it@tuta.io or mariode@cock.li

and tell us your unique ID - ID-XXXXXXXX

Email-1: softdecrypt@firemail.cc

Email-2: maxspeed-dcr@tutamail.com

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - softdecrypt@firemail.cc or maxspeed-dcr@tutamail.com

and tell us your unique ID - ID-XXXXXXXX

Обновление от 12 декабря 2018:

Топик на форуме >>

Расширение: .no_more_ransom

Записка: How Recovery Files.txt

➤ Содержание записки:

Attention!

All your files have been ENCRYPTED

1. You write to us with your ID.

2. You buy Bitcoin or other cryptocurrency.

3. Pay us on the wallet.

4. Get the decryptor for all your files.

Before payment you can send us 1 test file.

You'll see that we can do it.

Where to buy bitcoin:

https://paxful.com

https://localbitcoins.com

Contacts:

andersoncrypt@firemail.cc

belinda@cock.li

and tell us your unique ID - ID-5QB*****

Обновление от 23 декабря 2018:

Расширение: .no_more_ransom

Записка: How Recovery Files.txt

Email: lub@wizrac.com

BTC: 15FpXVBvviGVD2YFCawh7kBjyaxhpAQsMd

Обновление от 1 февраля 2018:

Пост на форуме >>

Расширение: .no_more_ransom

Записка: How Recovery Files.txt

Email: rapid@helprapid.org

BM-GtovgYdgs7qXPkoYaRgrLFuFKz1SFpsw@bitmessage.ch

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - rapid@helprapid.org or BM-GtovgYdgs7qXPkoYaRgrLFuFKz1SFpsw@bitmessage.ch

Обновление от 12 марта 2019:

Расширение: .GILLETTE

Записка: Decrypt DATA.txt

Email-1: gillette_help@mail.com, gillette-help@mail.com

Email-2: gagima@gmail.com

См. отдельную статью Rapid-Gillette Ransomware >>

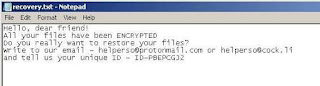

Обновление от 3 апреля 2019:

Расширение: .no_more_ransom

Записка: recovery.txt

Email: helperso@protonmail.com, heperso@cock.li

Результаты анализов: VT

Обновление от 7 мая 2019:

Пост на форуме >>

Расширение: .guesswho

Записка: How Recovery Files.txt

Email: rapid@aaathats3as.com, rpd@keemail.me

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

The only way return files - write to our email - rapid@aaathats3as.com or rpd@keemail.me

and tell us your unique ID - ID-TNRGUXXX

Do not try decrypt your files without us

Because you can loss all your files.

The only and fast way to decrypt your files - write to our email - rapid@aaathats3as.com or rpd@keemail.me

and tell us your unique ID - ID-TNRGUXXX

Обновление от 7 мая 2019:

Пост на форуме >>

Расширение: .mouse

Записка: How Recovery Files.txt

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - pay4decrypt1@cock.li or pay4decrypt1@protonmail.com

and tell us your unique ID - ID_K3QSXGCHYJ

Как можно видеть на скриншоте, формат ID немного изменился. Интересно, будет ли продолжение в том же духе? Если нет, то это не относится напрямую к Rapid Ransomware, но может быть разновидностью, основанной на Rapid RaaS.

Обновление от 12 мая 2019:

Пост на форуме >>

Расширение: .guesswho

Записка: How Recovery Files.txt

Email: rapidka@cock.li

Обновление от 15 мая 2019:

Пост на форуме >>

Расширение: .no_more_ransom

Записка: How Recovery Files.txt

Email: donaldtrump@rapidteamail.com, mavxfashghgr@mailchuck.com

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - donaldtrump@rapidteamail.com or mavxfashghgr@mailchuck.com

and tell us your unique ID - ID-N8A*****

Обновление от 6 июня 2019:

Топик на форуме >>

Расширение: .guesswho

Записка: How Recovery Files.txt

Email: youfile@protonmail.com

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - youfile@protonmail.com

and tell us your unique ID - ID-***********

Обновление от 6 июля 2019:

Пост в Твиттере >>

Расширение: .guesswho

Записка: How Recovery Files.txt

Email: grupposupp@protonmail.ch, grupposupp@airmail.cc

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - grupposupp@protonmail.ch or grupposupp@airmail.cc

and tell us your unique ID - ID-***********

Обновление от 16 августа 2019:

Пост в Твиттере >>

Расширение: .no_more_ransom

Записка: How Recovery Files.txt

Email: pay4dec@cock.lu, p4d@tuta.io

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - pay4dec@cock.lu or p4d@tuta.io

and tell us your unique ID - ID-********

Обновление от 6 октября 2019:

Топик на форуме >>

Топик на форуме >>

Расширение: .guesswho

Email: notnepo@cock.lu

Обновление от 23 октября 2019:

Пост в Твиттере >>

Расширение: .droprapid

Зашифрованный файл переименовывается по шаблону: <random>.droprapid

Записка: !DECRYPT_DROPRAPID.txt

Email: burcr@protonmail.com, burcr@airmail.cc

➤ Содержание записки:

> Welcome.

Cant you find the necessary files?

Is the content of your files not readable?

Congratulations, you got #Rapid #Ransomware

> Whats happened?

Your documents, photos, databases and other important files have been encrypted

with strongest encryption and unique key, generated for this computer

Decrypting of your files is only possible with the private key and decrypt program

The only copy of the private key, which will allow you to decrypt your files,

is located on a secret server

> To receive your private key follow instruction:

1) If you do not have mail we recommend these services for registration:

a) https://protonmail.com/

b) https://tutanota.com/

c) https://cock.li/

2) Write us to the e-mail:

burcr@protonmail.com

or

burcr@airmail.cc

2) In subject write your personal ID (find at the end of the note)

3) Wait our answer

> Your ID

[redacted 8 uppercase alphanum]

Обновление от 9 ноября 2019:

Пост на форуме >>

Расширение: .guesswho

Записка: How Recovery Files.txt

Email: mail@rapid0.com, snhmgmczxapj@mailchuck.com

BTC: 1BhGKas8hjUoFhaGsipREjMe9x4XS6GiUu

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - mail@rapid0.com or snhmgmczxapj@mailchuck.com

and tell us your unique ID - ID-D7C694ZI

Обновление от 25 ноября 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .cryptolocker

Записка: !DECRYPT_FILES.txt

Email: recovery.company@protonmail.com or rapid.file@tuta.io

Обновление от 19 ноября 2019:

Пост в Твиттере >>

Rapid Ransomware расширяет партнерскую программу.

➤ Содержание текста на скриншоте.

All want rapid money.

We expand the affiliate program, 6 out of 10 slots are free.

We work for a long time, people who know their job are interested.

We are only interested in: grids. Dediks and spam.

Admin panel in the torus. Stat balance output news.

We don't accept everyone and everything, we don't need a mix of loads and bots with a price for 1k.

So are not interested in empty dedy.

Do not waste your and my time on such applications.

Conditions: 80/20 initial rate. CIS in blacklist.

More information only adverts.

Application format:

1) Type (grids / Dedicos / spam)

2) Previous software were (if yes - which ones)

3) When is ready to start work

The first contact is PM.

Обновление от 14 декабря 2019:

Пост в Твиттере >>

Расширение: .cryptolocker

Название файла изменяется случайным образом.

Создается мьютекс: \Sessions\1\BaseNamedObjects\GLOBALCHETOTAMKAKDELA

Записка: !DECRYPT_FILES.txt

Файл: userkey.dat

Tor-URL: ytufnh2mbniwh437.onion

Результаты анализов: VT

Обновление от 20 декабря 2019:

Пост в Твиттере >>

Расширение: .cryptolocker

Записки: !files-recovery.txt, kakdela.bmp

Специальный файл: userkey.dat

URL: xxxx://recovery.hk/

Результаты анализов: VT + AR

Обнаружения:

➤ Содержание текста на скриншоте.

Welcome.

All files on your network have been encrypted.

Backups were also encrypted or deleted.

This process hasnt corrupted your files, it just modified them. Please note that this modification is reversible.

From this moment, it will be impossible to use files until they are decrypted.

The only way to decrypt your files is to obtain a private key.

Your files are not essential to us. We want to help you decrypt your files.

We prefer to conduct business honestly, without deceiving our customers.

Also, you can decrypt one file for free on our site: so you can be sure that we can decrypt your files.

To get more information and decrypt your files, follow this instruction:

a) Using the TOR Browser

1) Download and install TOR browser from this site: https://torproject.org/

2) Open our website: http://ytufnh2mbniwh437.onion/CA3FCDIIE1HSTMZA

3) Follow the instructions on the site.

Note: this page can be opened only through the TOR browser

b) Any regular browser

1) Open this site: http://recovery.hk/CA3FCDIIE1HSTMZA

2) Follow the instructions on the site.

Note: option b) can be unavailable, so its better and safer to use the TOR browser.

!! ATTENTION - DO NOT USE THIRD PARTY APPLICATIONS TO RECOVER FILES - IT CAN RESULT IN FILES LOSS!

!! WARNING - DO NOT RENAME OR REMOVE ENCRYPTED FILES - YOU MAY CORRUPT FILES

Your ID: 3UBOZZL5HWQ***

Обновление от 30 декабря 2019:

Расширение: .guesswho

Записки: #How Recovery Files.txt, How Recovery Files.txt

Email: mail@rapid2019.com

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - mail@rapid2019.com

and tell us your unique ID - ID-********

-----------------

Ответ с того же email-адреса одному из пострадавших:

Hi, dear friend! Your PC are encrypted because you don't give enough attention to the safety of your system!

To decrypt your files you must to pay us. We are not liars or swindlers, you pay - we help you.

ATTENTION!

Your PC are encrypted with a high-power algorithm, they CAN NOT be decrypted by any means, except buying the decryptor from us.

Any automatic software(like antivirus, etc) from a third-party author will at least nothing restore, as a maximum - will damage your data.

The self-called "data recovery companies" are scammers, they buy decryptor from us cheaper, and sell it to you more expensively.

By carefully looking your files, we learned that these files are very valuable to you.

Also, he more time you wait before paying - the higher the price! It's simple.

YOUR PERSONAL PRICE is 2500 USD, but after 72 hours - 5000 USD.

This price is calculated from your country and your PC data. We know, that it is 100% acceptable for you, it does not make sense to bargain.

---------------

To keep our anonymity, we accept payment only in bitcoins. How to get bitcoins:

1. Register on exchange site https://www.coinbase.com/signup or https://localbitcoins.com/register

2. Buy bitcoins on page https://www.coinbase.com/buy_bitcoin or https://localbitcoins.com/buy_bitcoins

Other convenient for your country exchangers you can find on https://www.buybitcoinworldwide.com/

3. Send your bitcoins to our wallet 1F1AAQxQbyaF7ryPTk9CLYn2X4F5puD983 (dont forget about the transfer commission)

Before payment, you can send us three files (maximum size is 1 MB) for free test decryption.

Test files should not be valuable (like documents, drawings, etc).

***

Возможно, что всё не так, как нам кажется, и некоторые варианты находятся не на своих местах, и даже не в своих статьях, но уж извините, отпечатки пальцев не снимали и под микроскопом ДНК не рассматривали.

Наша задача — суммировать информацию в одном месте, чтобы пользователи могли ее найти, и чтобы мы сами могли ее найти и при выяснении всех обстоятельств суммировать.

Желающие сообщить точные названия, присылайте скриншоты, оригинальные записки и картинки. Оформим как полагается.

Расширение: .no_more_ransom

Email: hersgory@india.com, auditt@cock.li

Записка о выкупе: How Recovery Files.txt

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - hersgory@india.com or auditt@cock.li

and tell us your unique ID - ID-XXXXXXXX

Обновление от 1 сентября 2018:

Расширение: .no_more_ransom

Email: ataprof@cock.li, wolksvagen@protonmail.com

Записка о выкупе: How Recovery Files.txt

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - dataprof@cock.li or wolksvagen@protonmail.com

and tell us your unique ID - ID-XXXXXXXX

Обновление от 5 сентября 2018:

Email: rapidadmins@nigge.rs

Записка о выкупе: How Recovery Files.txt

Обновление от 10 сентября 2018:

Пост в Твиттере >>

Расширение: .no_more_ransom

Email: fastsupport@cock.li, patapuck@india.com

Записки: recovery.txt, How Recovery Files.txt

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - fastsupport@cock.li or patapuck@india.com

and tell us your unique ID - ID-XXXXXXXX

Файл: no_more_ransom.exe, LeagueClientUx.exe

Результаты анализов: VT + AR

Обновление от 10 сентября 2018:

Пост в Твиттере >>

Расширение: .no_more_ransom

Email: sofrdecrypt@firemail.cc, maxspeed@tutamail.com

Записки: recovery.txt, How Recovery Files.txt

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - sofrdecrypt@firemail.cc or maxspeed@tutamail.com

and tell us your unique ID - ID-XXXXXXXX

Файл: info.exe, eslf.exe

Результаты анализов: VT + AR

Обновление от 12 сентября 2018:

Расширение: .RAPID

Email: lub@wizrac.com

Обновление от 16 сентября 2018:

Расширение: .no_more_ransom

Email: returnthefile@cock.li

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - returnthefile@cock.li

and tell us your unique ID - ID-XXXXXXXX

Обновление от 21 октября 2018:

Расширение: .no_more_ransom

Записка: How Recoveru Files.txt

Email: sheldonleecooper@india.com

Обновление от 5 ноября 2018:

Email-1: secure-it@tuta.io

Email-2: mariode@cock.li

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - secure-it@tuta.io or mariode@cock.li

and tell us your unique ID - ID-XXXXXXXX

Обновление от 27 ноября 2018:

Расширение: .no_more_ransomEmail-1: softdecrypt@firemail.cc

Email-2: maxspeed-dcr@tutamail.com

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - softdecrypt@firemail.cc or maxspeed-dcr@tutamail.com

and tell us your unique ID - ID-XXXXXXXX

Обновление от 12 декабря 2018:

Топик на форуме >>

Расширение: .no_more_ransom

Записка: How Recovery Files.txt

➤ Содержание записки:

Attention!

All your files have been ENCRYPTED

1. You write to us with your ID.

2. You buy Bitcoin or other cryptocurrency.

3. Pay us on the wallet.

4. Get the decryptor for all your files.

Before payment you can send us 1 test file.

You'll see that we can do it.

Where to buy bitcoin:

https://paxful.com

https://localbitcoins.com

Contacts:

andersoncrypt@firemail.cc

belinda@cock.li

and tell us your unique ID - ID-5QB*****

Обновление от 23 декабря 2018:

Расширение: .no_more_ransom

Записка: How Recovery Files.txt

Email: lub@wizrac.com

BTC: 15FpXVBvviGVD2YFCawh7kBjyaxhpAQsMd

Обновление от 1 февраля 2018:

Пост на форуме >>

Расширение: .no_more_ransom

Записка: How Recovery Files.txt

Email: rapid@helprapid.org

BM-GtovgYdgs7qXPkoYaRgrLFuFKz1SFpsw@bitmessage.ch

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - rapid@helprapid.org or BM-GtovgYdgs7qXPkoYaRgrLFuFKz1SFpsw@bitmessage.ch

Обновление от 12 марта 2019:

Расширение: .GILLETTE

Записка: Decrypt DATA.txt

Email-1: gillette_help@mail.com, gillette-help@mail.com

Email-2: gagima@gmail.com

См. отдельную статью Rapid-Gillette Ransomware >>

Обновление от 3 апреля 2019:

Расширение: .no_more_ransom

Записка: recovery.txt

Email: helperso@protonmail.com, heperso@cock.li

Результаты анализов: VT

Обновление от 30 апреля 2019:

Расширение: .guesswho

По факту этот вариант можно было бы назвать Rapid-GuessWho Ransomware, но честно говоря, мне было лень и так много работы. Если этот вариант будет развиваться, то сделаем отдельную статью.

Записка: How Recovery Files.txt

Записка: How Recovery Files.txt

Email: BM-2cUPRnXJRuFYKcDUCLugjrCPY58nrvHrAV@bitmessage.ch

Этот email ранее использовался вымогателями в Scarab-Horsia Ransomware

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - BM-2cUPRnXJRuFYKcDUCLugjrCPY58nrvHrAV@bitmessage.ch

and tell us your unique ID - ID-7IV6Jxxx

Обновление от 7 мая 2019:

Пост на форуме >>

Расширение: .guesswho

Записка: How Recovery Files.txt

Email: rapid@aaathats3as.com, rpd@keemail.me

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

The only way return files - write to our email - rapid@aaathats3as.com or rpd@keemail.me

and tell us your unique ID - ID-TNRGUXXX

Do not try decrypt your files without us

Because you can loss all your files.

The only and fast way to decrypt your files - write to our email - rapid@aaathats3as.com or rpd@keemail.me

and tell us your unique ID - ID-TNRGUXXX

Обновление от 7 мая 2019:

Пост на форуме >>

Расширение: .mouse

Записка: How Recovery Files.txt

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - pay4decrypt1@cock.li or pay4decrypt1@protonmail.com

and tell us your unique ID - ID_K3QSXGCHYJ

Как можно видеть на скриншоте, формат ID немного изменился. Интересно, будет ли продолжение в том же духе? Если нет, то это не относится напрямую к Rapid Ransomware, но может быть разновидностью, основанной на Rapid RaaS.

Обновление от 12 мая 2019:

Пост на форуме >>

Расширение: .guesswho

Записка: How Recovery Files.txt

Email: rapidka@cock.li

Обновление от 15 мая 2019:

Пост на форуме >>

Расширение: .no_more_ransom

Записка: How Recovery Files.txt

Email: donaldtrump@rapidteamail.com, mavxfashghgr@mailchuck.com

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - donaldtrump@rapidteamail.com or mavxfashghgr@mailchuck.com

and tell us your unique ID - ID-N8A*****

Обновление от 6 июня 2019:

Топик на форуме >>

Расширение: .guesswho

Записка: How Recovery Files.txt

Email: youfile@protonmail.com

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - youfile@protonmail.com

and tell us your unique ID - ID-***********

Обновление от 6 июля 2019:

Пост в Твиттере >>

Расширение: .guesswho

Записка: How Recovery Files.txt

Email: grupposupp@protonmail.ch, grupposupp@airmail.cc

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - grupposupp@protonmail.ch or grupposupp@airmail.cc

and tell us your unique ID - ID-***********

Обновление от 16 августа 2019:

Пост в Твиттере >>

Расширение: .no_more_ransom

Записка: How Recovery Files.txt

Email: pay4dec@cock.lu, p4d@tuta.io

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - pay4dec@cock.lu or p4d@tuta.io

and tell us your unique ID - ID-********

Обновление от 6 октября 2019:

Топик на форуме >>

Топик на форуме >>

Расширение: .guesswho

Email: notnepo@cock.lu

Обновление от 23 октября 2019:

Пост в Твиттере >>

Расширение: .droprapid

Зашифрованный файл переименовывается по шаблону: <random>.droprapid

Записка: !DECRYPT_DROPRAPID.txt

Email: burcr@protonmail.com, burcr@airmail.cc

➤ Содержание записки:

> Welcome.

Cant you find the necessary files?

Is the content of your files not readable?

Congratulations, you got #Rapid #Ransomware

> Whats happened?

Your documents, photos, databases and other important files have been encrypted

with strongest encryption and unique key, generated for this computer

Decrypting of your files is only possible with the private key and decrypt program

The only copy of the private key, which will allow you to decrypt your files,

is located on a secret server

> To receive your private key follow instruction:

1) If you do not have mail we recommend these services for registration:

a) https://protonmail.com/

b) https://tutanota.com/

c) https://cock.li/

2) Write us to the e-mail:

burcr@protonmail.com

or

burcr@airmail.cc

2) In subject write your personal ID (find at the end of the note)

3) Wait our answer

> Your ID

[redacted 8 uppercase alphanum]

Обновление от 9 ноября 2019:

Пост на форуме >>

Расширение: .guesswho

Записка: How Recovery Files.txt

Email: mail@rapid0.com, snhmgmczxapj@mailchuck.com

BTC: 1BhGKas8hjUoFhaGsipREjMe9x4XS6GiUu

➤ Содержание записки:

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - mail@rapid0.com or snhmgmczxapj@mailchuck.com

and tell us your unique ID - ID-D7C694ZI

Обновление от 25 ноября 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .cryptolocker

Записка: !DECRYPT_FILES.txt

Email: recovery.company@protonmail.com or rapid.file@tuta.io

Обновление от 19 ноября 2019:

Пост в Твиттере >>

Rapid Ransomware расширяет партнерскую программу.

➤ Содержание текста на скриншоте.

All want rapid money.

We expand the affiliate program, 6 out of 10 slots are free.

We work for a long time, people who know their job are interested.

We are only interested in: grids. Dediks and spam.

Admin panel in the torus. Stat balance output news.

We don't accept everyone and everything, we don't need a mix of loads and bots with a price for 1k.

So are not interested in empty dedy.

Do not waste your and my time on such applications.

Conditions: 80/20 initial rate. CIS in blacklist.

More information only adverts.

Application format:

1) Type (grids / Dedicos / spam)

2) Previous software were (if yes - which ones)

3) When is ready to start work

The first contact is PM.

Обновление от 14 декабря 2019:

Пост в Твиттере >>

Расширение: .cryptolocker

Название файла изменяется случайным образом.

Создается мьютекс: \Sessions\1\BaseNamedObjects\GLOBALCHETOTAMKAKDELA

Записка: !DECRYPT_FILES.txt

Файл: userkey.dat

Tor-URL: ytufnh2mbniwh437.onion

Результаты анализов: VT

Обновление от 20 декабря 2019:

Пост в Твиттере >>

Расширение: .cryptolocker

Записки: !files-recovery.txt, kakdela.bmp

Специальный файл: userkey.dat

URL: xxxx://recovery.hk/

Результаты анализов: VT + AR

Обнаружения:

DrWeb -> Trojan.Encoder.30380

TrendMicro -> Ransom.Win32.RAPID.SMCGR015

TrendMicro -> Ransom.Win32.RAPID.SMCGR015

➤ Содержание текста на скриншоте.

Welcome.

All files on your network have been encrypted.

Backups were also encrypted or deleted.

This process hasnt corrupted your files, it just modified them. Please note that this modification is reversible.

From this moment, it will be impossible to use files until they are decrypted.

The only way to decrypt your files is to obtain a private key.

Your files are not essential to us. We want to help you decrypt your files.

We prefer to conduct business honestly, without deceiving our customers.

Also, you can decrypt one file for free on our site: so you can be sure that we can decrypt your files.

To get more information and decrypt your files, follow this instruction:

a) Using the TOR Browser

1) Download and install TOR browser from this site: https://torproject.org/

2) Open our website: http://ytufnh2mbniwh437.onion/CA3FCDIIE1HSTMZA

3) Follow the instructions on the site.

Note: this page can be opened only through the TOR browser

b) Any regular browser

1) Open this site: http://recovery.hk/CA3FCDIIE1HSTMZA

2) Follow the instructions on the site.

Note: option b) can be unavailable, so its better and safer to use the TOR browser.

!! ATTENTION - DO NOT USE THIRD PARTY APPLICATIONS TO RECOVER FILES - IT CAN RESULT IN FILES LOSS!

!! WARNING - DO NOT RENAME OR REMOVE ENCRYPTED FILES - YOU MAY CORRUPT FILES

Your ID: 3UBOZZL5HWQ***

Обновление от 30 декабря 2019:

Расширение: .guesswho

Записки: #How Recovery Files.txt, How Recovery Files.txt

Email: mail@rapid2019.com

Hello, dear friend!

All your files have been ENCRYPTED

Do you really want to restore your files?

Write to our email - mail@rapid2019.com

and tell us your unique ID - ID-********

-----------------

Ответ с того же email-адреса одному из пострадавших:

Hi, dear friend! Your PC are encrypted because you don't give enough attention to the safety of your system!

To decrypt your files you must to pay us. We are not liars or swindlers, you pay - we help you.

ATTENTION!

Your PC are encrypted with a high-power algorithm, they CAN NOT be decrypted by any means, except buying the decryptor from us.

Any automatic software(like antivirus, etc) from a third-party author will at least nothing restore, as a maximum - will damage your data.

The self-called "data recovery companies" are scammers, they buy decryptor from us cheaper, and sell it to you more expensively.

By carefully looking your files, we learned that these files are very valuable to you.

Also, he more time you wait before paying - the higher the price! It's simple.

YOUR PERSONAL PRICE is 2500 USD, but after 72 hours - 5000 USD.

This price is calculated from your country and your PC data. We know, that it is 100% acceptable for you, it does not make sense to bargain.

---------------

To keep our anonymity, we accept payment only in bitcoins. How to get bitcoins:

1. Register on exchange site https://www.coinbase.com/signup or https://localbitcoins.com/register

2. Buy bitcoins on page https://www.coinbase.com/buy_bitcoin or https://localbitcoins.com/buy_bitcoins

Other convenient for your country exchangers you can find on https://www.buybitcoinworldwide.com/

3. Send your bitcoins to our wallet 1F1AAQxQbyaF7ryPTk9CLYn2X4F5puD983 (dont forget about the transfer commission)

Before payment, you can send us three files (maximum size is 1 MB) for free test decryption.

Test files should not be valuable (like documents, drawings, etc).

Наша задача — суммировать информацию в одном месте, чтобы пользователи могли ее найти, и чтобы мы сами могли ее найти и при выяснении всех обстоятельств суммировать.

Желающие сообщить точные названия, присылайте скриншоты, оригинальные записки и картинки. Оформим как полагается.

=== 2021 ===

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Rapid Ransomware - январь 2018

Rapid 2.0 Ransomware - март 2018

Rapid 3.0 Ransomware - май 2018

Rapid-Gillette Ransomware - март 2019

Rapid NextGen - с марта - весь 2019 и далее

DEcovid19 Ransomware - с января 2021

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть тестовый дешифровщик Для пробной дешифровки перейдите по ссылке >> * Если вы из России, то сообщите это вымогателям. Говорят, что они расшифруют вам файлы бесплатно! Email-контакт: gufito@tutanota.com

Read to links: Tweet on Twitter ID Ransomware (ID as Rapid) Write-up (n/a), Topic of Support *

Thanks: Michael Gillespie, MalwareHunterTeam, quietman7 Andrew Ivanov (author) Alex Svirid, Emmanuel_ADC-Soft M. Shahpasandi, Rony

© Amigo-A (Andrew Ivanov): All blog articles.

шифровальщик вирус-шифровальщик троян-шифровальщик aes крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder filecoder key ransom decrypt decryption recovery remove restore files data public private