HPE iLO Ransomware

(шифровальщик-вымогатель)

© Генеалогия: HPE iLO Ransomware

👉 HPE iLO 4 (HPE Integrated Lights-Out) — интерфейс управления, встроенный в серверы HP, позволяющий администраторам удаленно управлять устройствами, подключаться к iLO с помощью web-браузера или мобильного приложения. После входа в систему администратор получает доступ к журналам, может перезагружать серверы, просматривать информацию и активировать удаленную консоль, обеспечивающую полный доступ к оболочке операционной системы.

Получив доступ к iLO злоумышленники активируют баннер безопасности входа, а затем монтируют удалённый ISO-образ. Когда этот образ будет установлен, он станет доступен как привод в операционной системе. Используя этот удалённый диск, злоумышленники запускают программу, которая будет шифровать диски компьютера. Когда это будет завершено, сервер будет рутован.

Активность этого крипто-вымогателя пришлась на вторую половину апреля 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

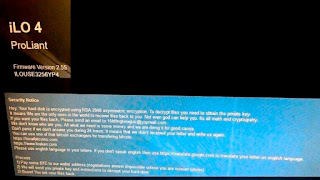

Запиской с требованием выкупа выступает экран блокировки "Security Notice", представляющий собой модифицированный злоумышленниками баннер системы безопасности:

Содержание текста о выкупе:

Security Notice

Hey. Your hard disk is encrypted using RSA 2048 asymmetric encryption. To decrypt files you need to obtain the private key.

It means We are the only ones in the world to recover files back to you. Not even god can help you. Its all math and cryptography .

If you want your files back, Please send an email to 15fd9ngtetwjtdc@yopmail.com.

We don't know who are you, All what we need is some money and we are doing it for good cause.

Don't panic if we don't answer you during 24 hours. It means that we didn't received your letter and write us again.

You can use of that bitcoin exchangers for transfering bitcoin.

https://localbitcoins.com

https://www.kraken.com

Please use english language in your letters. If you don't speak english then use https://translate.google.com to translate your letter on english language.

Process:

1) Pay some BTC to our wallet address.(negotations almost impossible unless you are a russian citizen)

2) We will send you private key and instructions to decrypt your hard drive

3) Boom! You got your files back.

---

Demands 2 BTC

Send to 19ujGd4zqwoHitT2D1hF3BVf73vYVCvxcm

Перевод текста на русский язык:

Уведомление безопасности

Привет. Ваш жесткий диск зашифрован с асимметричным шифрованием RSA 2048. Чтобы расшифровать файлы, вам нужно получить секретный ключ.

Это значит, что мы единственные в мире, кто вернут вам файлы. Даже Бог не может вам помочь. Это всё математика и криптография.

Если вы хотите вернуть свои файлы, отправьте email на 15fd9ngtetwjtdc@yopmail.com.

Мы не знаем, кто вы, Все, что нам нужно, это деньги, и мы делаем это по уважительной причине.

Не паникуйте, если мы не ответим вам через 24 часа. Это означает, что мы не получили ваше письмо и ещё раз напишите.

Вы можете использовать этот биткоин-обменник для переноса биткоина.

https://localbitcoins.com

https://www.kraken.com

Пожалуйста, используйте английский язык в своих письмах. Если вы не говорите по-английски, воспользуйтесь https://translate.google.com, чтобы перевести свое письмо на английский язык.

Процесс:

1) Оплатите несколько BTC на наш кошелек. (Переговоры почти невозможны, если вы не являетесь российским гражданином)

2) Мы отправим вам секретный ключ и инструкции по расшифровке вашего жесткого диска

3) Бум! Вы вернули свои файлы.

---

Требуется 2 BTC

Отправить на 19ujGd4zqwoHitT2D1hF3BVf73vYVCvxcm

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

✋ Никогда не нужно подключать устройство HPE iLO напрямую к Интернету. Вместо этого необходимо настроить доступ только через защищённую виртуальную частную сеть (VPN).

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: 15fd9ngtetwjtdc@yopmail.com

BTC: 19ujGd4zqwoHitT2D1hF3BVf73vYVCvxcm

BTC-кошельки могут быть уникальными для каждой жертвы.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware (ID as HPE iLO Ransomware) Write-up, Topic of Support *

Thanks: M. Shahpasandi Lawrence Abrams Michael Gillespie *

© Amigo-A (Andrew Ivanov): All blog articles.