HydraCrypt Ransomware

(шифровальщик-вымогатель)

Этот криптовымогатель шифрует данные пользователей с помощью AES-256 (режим CBC, ключ RSA-2048), а затем требует выкуп в 1 биткоин, чтобы вернуть файлы обратно. Срок уплаты выкупа - 72 часа. Если пользователь не платит в течение этого времени, сумма выкупа возрастает. Цели шифрования: базы данных, документы, PDF, фотографии, музыка, видео, общие сетевые папки и пр. HydraCrypt относится к семейству криптовымогателей CrypBoss. Очень похож на UmbreCrypt.

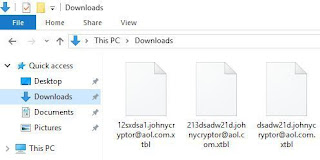

Зашифрованные файлы получают расширение .hydracrypt_ID_[8 случайных знаков ID].

Для каждой папки, в которой были зашифрованы файлы, HydraCrypt также создаёт текстовую записку с требованием выкупа под названием

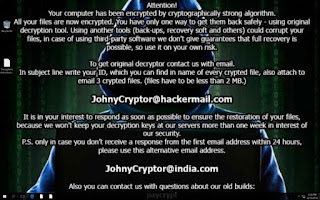

README_DECRYPT_HYRDA_ID_ [victim_id].txt. По окончании шифрования данных будет отображён экран блокировки с требованием выкупа, который сообщает о том, что произошло с файлами жертвы.

Записки о выкупе называются:

README_DECRYPT_HYRDA_ID_[victim_id].txt

README_DECRYPT_HYRDA_ID_[victim_id].jpg

Для связи с вымогателями предлагаются email-адреса:

xhelper@dr.com

ahelper@dr.com

При установке HydraCrypt сканирует диски C, D, E, F, G и Н на компьютере для поиска файлов, которые соответствуют нужным ему расширением. При обнаружении целевого расширения шифрует файлы с помощью AES и добавляет окончание hydracrypt_ID_ [victim_id] к зашифрованному файлу. Таким образом, файл Chrysanthemum.jpg после шифрования станет Chrysanthemum.jpg.hydracrypt_ID_d2vak123 .

Список файловых расширений, подвергающихся шифрованию:

.$db, .__a, .__b, .~cw .001, .002, .003, .113, .3fr, .73b, .7z, .ab, .aba, .abbu, .abf, .abk, .accdb, .acp, .acr, .adi, .aea,.afi, .ai, .apk, .arc, .arch00, .arw, .as4, .asd, .ashbak, .asset, .asv, .asvx, .ate, .ati, .avi, .bac, .backup, .backupdb, .bak~, .bak2, .bak3, .bakx, .bar, .bay, .bbb, .bbz, .bc6, .bc7, .bck, .bckp, .bcm, .bd, .bdb, .bff, .bif, .bifx, .big, .bik, .bk1, .bkc, .bkf, .bkp, .bkup, .bkz, .blend1, .blend2, .blob, .bm3, .bmk, .bmp, .bpa, .bpb, .bpm, .bpn, .bps, .bsa, .bup, .caa, .cas, .cbk, .cbs, .cbu, .cdr, .cer, .cfr, .ck9, .cmf, .cr2, .crds, .crt, .crw, .csd, .csm, .css, .csv, .d3dbsp, .da0, .das, .dash, .dat, .dazip, .db0, .dba, .dbf, .dbk, .dcr, .der, .desc, .dim, .diy, .dmp, .dna, .dng, .doc, .dot, .dov, .dpb, .dsb, .dwg, .dx, .dxg, .epk, .eps, .erf, .esm, .fbc, .fbf, .fbk, .fbu, .fbw, .ff, .fh, .fhf, .flka, .flkb, .flv, .forge, .fos, .fpk, .fpsx, .fsh, .ftmb, .ful, .fwbackup, .fza, .fzb, .gb1, .gb2, .gbp, .gdb, .gho, .ghs, .hkdb, .hkx, .hplg, .hvpl, .ibk, .icbu, .icf, .icxs, .indd, .ini.$$$, .inprogress, .ipd, .itdb, .itl, .itm, .iv2i, .iwd, .iwi, .jbk, .jdc, .jpe, .jpg, .js, .kb2, .kdb, .kdc, .kf, .layout, .lbf, .lcb, .litemod, .llx, .lrf, .ltx, .lvl, .m2, .m3u, .m4a, .map, .mbf, .mbk, .mbw, .mcmeta, .mdb, .mdbackup, .mddata, .mdf, .mdinfo, .mef, .mem, .menu, .mig, .mkv, .mlx, .mov, .mp4, .mpb, .mpqge, .mrw, .mrwref, .mv_, .nb7, .nba, .nbak, .nbd, .nbf, .nbi, .nbk, .nbs, .nbu, .ncf, .nco, .nda, .nef, .nfb, .nfc, .npf, .nps, .nrbak, .nrs, .nrw, .ntl, .nwbak, .obk, .odb, .odc, .odm, .odp, .ods, .odt, .oeb, .old, .onepkg, .orf, .ori, .orig, .oyx, .p12, .p7b, .p7c, .pak, .paq, .pba, .pbb, .pbd, .pbf, .pbj, .pbx5script, .pbxscript, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .pkpass, .png, .pps, .ppt, .pqb, .pqb-backup, .prv, .psa, .psd, .psk, .pst, .ptb, .ptx, .pvc, .pvhd, .qba, .qbb, .qbk, .qbm, .qbmb, .qbmd, .qbw, .qbx, .qdf, .qic, .qic, .qsf, .qualsoftcode, .quicken2015backup, .quickenbackup, .qv~, .r3d, .raf, .rar, .raw, .rb, .rbc, .rbf, .rbk, .rbs, .rdb, .re4, .rgmb, .rgss3a, .rim, .rmbak, .rofl, .rrr, .rtf, .rw2, .rwl, .sav, .sav, .sb, .sbb, .sbs, .sbu, .scan, .sdc, .sid, .sidd, .sidn, .sie, .sim, .sis, .skb, .slm, .sme, .sn1, .sn2, .sna, .sns, .snx, .spf, .spg, .spi, .sps, .sqb,.sql, .sr2, .srf, .srr, .srw, .stg, .sum, .sv$, .sv2i, .svg, .syncdb, .t12, .t13, .tar.gz, .tax, .tbk, .tdb, .tibkp, .tiff, .tig, .tis, .tlg, .tmp, .tmr, .tor, .trn, .ttbk, .txt, .uci, .unrec, .upk, .v2i, .vbk, .vbm, .vbox-prev, .vcf, .vdf, .vfs0, .vpcbackup, .vpk, .vpp_pc, .vrb, .vtf, .w3x, .wallet, .wb2, .wbb, .wbcat, .wbk, .win, .wjf, .wma, .wmo, .wmv, .wotreplay, .wpb, .wpd, .wps, .wspak, .x3f, .xbk, .xf, .xlk, .xlk, .xls, .xml, .xxx, .yrcbck, .zip, .ztmp (415 расширений).

Как известно HydraCrypt распространяется с помощью набора экспллойтов Angler EK, но может, как и UmbreCrupt, быть установлен вручную при взломе терминальных служб или удаленного рабочего стола. Если ПК был инфицирован этим вымогателем, то нужно проверить журналы событий Windows на предмет неудачных попыток входа, и тем самым определить учётную запись, которая была скомпрометирована.

HydraCrypt пропускает шифрование файлов, находящихся в директориях:

Windows, WINDOWS, Program Files, PROGRAM FILES, Program Files (x86), PROGRAM FILES (x86), ProgramData

Степень распространенности: средняя.

Подробные сведения собираются.