Shifr RaaS Ransomware

Gojdue, ShurL0ckr, Cypher

(шифровальщик-вымогатель, RaaS)

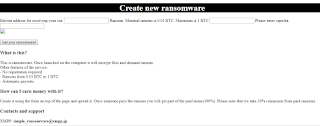

Этот крипто-вымогатель распространяется как RaaS и шифрует данные пользователей с помощью AES, а затем требует выкуп от 0.01 до 1 BTC, чтобы вернуть файлы. Оригинальное название: Simple ransomware. Написан на языке Go.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: Windows_Security (WS Go) > Shifr RaaS (Gojdue, ShurL0ckr, Cypher)

К зашифрованным файлам добавляется расширение .shifr

Ранняя активность этого крипто-вымогателя пришлась на конец июня 2017 г. Потом продолжилась в связи с распространением вымогателя как RaaS. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

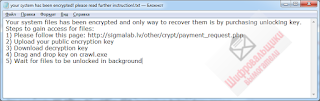

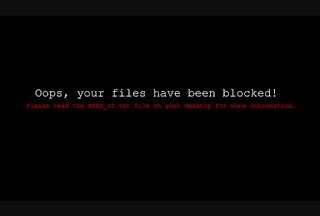

Записка с требованием выкупа называется: HOW_TO_DECRYPT_FILES.html

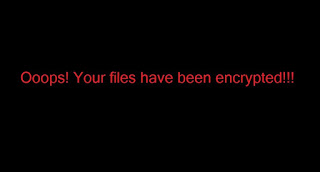

Содержание записки о выкупе:

Your files have been encrypted.

To decrypt your files, follow instructions here.

Перевод записки на русский язык:

Ваши файлы были зашифрованы.

Для дешифровки файлов следуйте инструкциям.

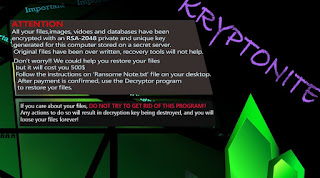

Сообщение на форуме:

Simple ransomware - no reg, 10% commision

This is ransomware. Once launched on the computer it will encrypt files and demand ransom. Other features of the service:

- No registration required.

- Ransom from 0.01 BTC to 1 BTC.

- Automatic payouts.

Страница после включения VPN

Та же страница из кэша поисковой системы

Технические детали

Распространяется как RaaS на форумах Даркнета. После попадания в другие руки может начать распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

.accdb, .arw, .bay, .cdr .cr2, .crw, .csv, .dcr, .dng, .doc, .docx, .dwg, .dxf, .erf, .jpeg, .jpg, .kdc, .mef, .mrw, .nef, .nrw, .orf, .pdf, .pef, .png, .ppt, .pptx, .psd, .ptx, .r3d, .raf, .raw, .rtf, .rw2, .rwl, .sr2, .srf, .srw, .svg, .tiff, .txt, .xls, .xlsx (42 расширения).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, и пр. файлы.

Файлы, связанные с этим Ransomware:

HOW_TO_DECRYPT_FILES.html

<random>.exe

decrypter.exe

encryption_key

lock_file

uuid_file

Расположения:

\AppData\Roaming\uuid_file

\AppData\Roaming\lock_file

\AppData\Roaming\encryption_key

\Desktop\HOW_TO_DECRYPT_FILES.html

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

xxxxs://sinister.ly/Thread-RAAS-Simple-ransomware-no-reg-10-commision

xxxx://v5t5z6a55ksmt3oh.onion.to/decrypt/f2f6d2aa-06e0-43f9-9ebd-853af768e29e

xxxx://v5t5z6a55ksmt3oh.onion.to/new_c/

xxxx://v5t5z6a55ksmt3oh.onion.to/

xxxx://v5t5z6a55ksmt3oh.onion/

***download.windowsupdate.com

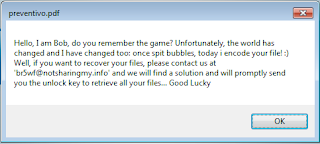

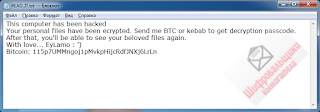

Email: simple_ransomware@xmpp.jp

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >> Ещё >>

Другой анализ >>

Степень распространённости: средняя.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 7-8 февраля и видеообзор от 20 февраля:

🎥 Видеообзор от CyberSecurity GrujaRS >>

Посты в Твиттере: MalwareHunterTeam + GrujaRS

Новые названия: ShurL0ckr Ransomware и Cypher Ransomware

Новое расширение: .cypher

Файл: encryption_key

Расположение: %APPDATA%\encryption_key

Ориентация на Windows x64.

Список целевых расширений: .arw, .bay, .cdr, .cr2, .crw, .csv, .dcr, .dng, .doc, .dwg, .dxf, .erf, .jpg, .kdc, .mef, .mrw, .nef, .nrw, .orf, .pdf, .pef, .png, .ppt, .psd, .ptx, .r3d, .raf, .raw, .rtf, .rw2, .rwl, .sr2, .srf, .srw, .svg, .txt, .xls (37 расширений).

➤ ShurL0ckr обходит механизмы обнаружения облачных платформ. Инфицированные ShurL0ckr-ом файлы пропускаются антивирусной защитой, загружаются в облако, а затем распространяются на другие компьютеры.

➤ ShurL0ckr продаётся RaaS другим преступникам, получающим комиссию от каждого выкупа. Сумма выкупа на местах: от 0.01 BTC до 1 BTC

➤ Исследователи провели анализ и выяснили, что у четырех популярных приложений, глобально представляющих технологию облачного харанения - OneDrive, Google Drive, Box и Dropbox - был самый высокий уровень заражения.

- Microsoft OneDrive- 55%;

- Google Drive - 43%;

- Dropbox и Box - по 33%.

👉 Отсюда можно сделать выводы, что облачные приложения становятся всё более привлекательным механизмом распространения вредоносного ПО, а большинство провайдеров облачных хранилищ не обеспечивают защиту от вредоносных программ и угроз нулевого дня. Стоит ли им доверять? Выбор за вами.

Результаты анализов: HA + VT + HA + VT + HA + VT

Новая статья от McAfee >> (добавлена 16 февраля)

URL: kdvm5fd6tn6jsbwh.onion.to (185.100.85.150:443 Румыния)---

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware (ID as Shifr) Write-up, Topic of Support 🎥 Video review by CyberSecurity GrujaRS >>

Thanks: BleepingComputer, Catalin Cimpanu Michael Gillespie MalwareHunterTeam CyberSecurity GrujaRS

© Amigo-A (Andrew Ivanov): All blog articles.