Locker Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в 0,1 биткоина, чтобы вернуть файлы. На уплату выкупа давалось 72 часа, после чего сумма выкупа увеличивалась до 1 биткоина. Название оригинальное. На экранах блокировки отображались версии со случайными номерами: Locker 1.7, 1.91, 2.62, 2.89, 3.53, 5.52

© Генеалогия: не указана.

К зашифрованным файлам никакое расширение не добавлялось. Во всяком случае, источник его не указал.

Активность этого крипто-вымогателя пришлась на конец мая 2015 г. (с 25 по 30 мая). Ориентирован был на англоязычных пользователей.

30 мая 2015 г. разработчик Locker Ransomware выпустил дамп всех закрытых ключей дешифрования вместе с извинениями.

I'm sorry about the encryption, your files are unlocked for free. Be good to the world and don't forget to smile.

Перевод на русский:

Я сожалею о шифровании, ваши файлы будут разблокированы бесплатно. Будьте добры к миру и не забывайте улыбаться.

Он также написал 2 июня, что если у кого-то из пользователей ещё имеет место эта инфекция, то будет бесплатно выполняться автоматическая расшифровка зашифрованных файлов.

Когда закрытые ключи дешифрования стали доступны, специалистами BleepingComputer был создан декриптор Locker Unlocker для бесплатной дешифровки файлов.

Информация о шифровальщике

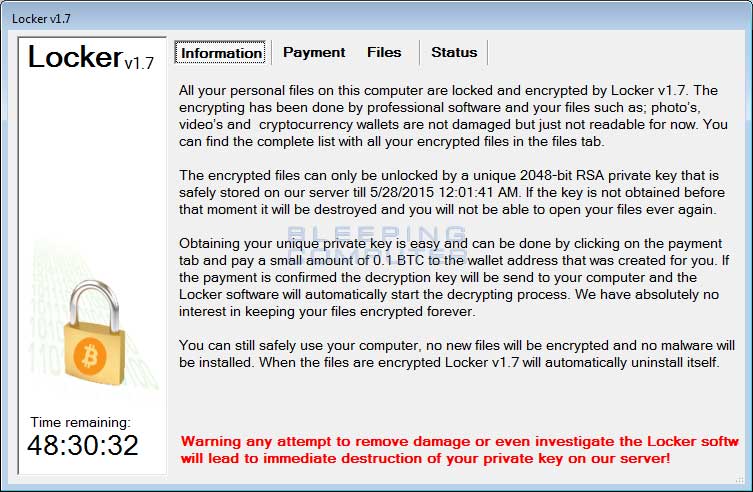

Записками с требованием выкупа выступал экран блокировки с заголовком Locker v1.7.

Я соединил четыре скриншота с окнами в один с анимацией.

Содержание текста о выкупе:

All your personal files on this computer are locked and encrypted by Locker v.1.7. The encrypting has been done by professional software and your files such as: photo's, video's and cryptocurrency wallets are not damaged but just not readable for now. You can find the complete list with all your encrypted files in the files tab.

The encrypted files can only be unlocked by a unique 2048-bit RSA private key that is safely stored on our server till 5/28/2015 12.01.41 AM. If the key is not obtained before that moment it will be destroyed and you will not be able to open your files ever again.

Obtaining your unique private key is easy and can be done by clicking on the payment tab and pay a small amount of 0.1 BTC to the wallet address that was created for you. If the payment is confirmed the decryption key will be send to your computer and the Locker software will automatically start the decrypting process. We have absolutely no interest in keeping your files encrypted forever.

You can still safely use your computer, no new files will be encrypted and no malware will be installed. When the files are encrypted Locker v1.7 will automatically uninstall itself.

Warning any attempt to remove damage or even investigate the Locker softw will lead to immediate destruction of your private key on our server!

Перевод текста на русский язык:

Все ваши личные файлы на этом компьютере заблокированы и зашифрованы Locker v.1.7. Шифрование было выполнено профессиональной программой, и ваши файлы, такие как: фото, видео и кошельки криптовалют, не повреждены, но пока не читаются. Полный список всех вашихзашифрованных файлов можно найти на вкладке "files".

Зашифрованные файлы можно разблокировать только с помощью уникального 2048-битного секретного ключа RSA, который будет храниться на нашем сервере до 28.05.2012 12.01.41. Если ключ не будет получен до этого момента, он будет уничтожен, и вы больше не сможете открывать свои файлы.

Получить ваш уникальный секретный ключ можно легко сделать, нажав на вкладку оплаты и заплатив небольшое количество 0,1 BTC на адрес кошелька, который был создан для вас. Если платеж подтвержден, ключ дешифрования будет отправлен на ваш компьютер, и программа Locker автоматически запустит процесс дешифрования. Мы абсолютно не заинтересованы в том, чтобы ваши файлы были зашифрованы навсегда.

Вы все равно можете безопасно использовать свой компьютер, никакие новые файлы не будут зашифрованы, а вредоносная программа не будет установлена. Когда файлы зашифрованы Locker v1.7 автоматически удаляет себя.

Предупреждение о любых попытках удалить повреждение или даже изучить программу Locker приведет к немедленному уничтожению вашего закрытого ключа на нашем сервере!

Технические детали

Устанавливался в качестве шифровальщика-вымогателя с помощью Trojan.Downloader, ранее загруженного и тайно установленного в качестве службы Windows в C:\Windows\SysWow64 со случайным именем файла, например, solaraddtogs.exe или twitslabiasends.exe. Известные случаи установки через взломанную версию Minecraft - файл MinecraftChecksumValidator.exe.

Распространяться мог с помощью фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

➤ Примечательно, что при поиске файлов для шифрования Locker искал только расширения, написанные в нижнем регистре и использовал регистрозависимое сравнение строк, таким образом файлы с расширением .jpg шифровались, а файлы с .JPG - не шифровались.

➤ Locker Ransomware завершал работу следующих запущенных процессов:

wireshark, fiddler, netmon, procexp, processhacker, anvir, cain, nwinvestigatorpe, uninstalltool, regshot, installwatch, inctrl5, installspy, systracer, whatchanged, trackwinstall

➤ Locker сканировал все буквы дисков на компьютере, включая съемные диски, сетевые ресурсы и подключенные хранилища Dropbox.

➤ Locker искал и удалял теневые копии файлов на диске C: командой:

vssadmin.exe delete shadows /for=C: /all /quiet

➤ Locker проверял присутствие на ПК виртуальных машин VirtualBox или Vmware и завершал свою работу, если их обнаруживал.

➤ Locker также искал среди работающих следующие процессы, и если они были найдены, завершал процесс своей установки:

anvir, cain, fiddler, inctrl5, installspy, installwatch, netmon, nwinvestigatorpe, processhacker, procexp, regshot, systracer, trackwinstall, uninstalltool, whatchanged, wireshark

➤ После завершения шифрования файлов Locker самоудалялся.

Список файловых расширений, подвергающихся шифрованию:

.3fr, .accdb, .ai, .arw, .bay, .cdr, .cer, .cr2, .crt, .crw, .dbf, .dcr, .der, .dng, .doc, .docm, .docx, .dwg, .dxf, .dxg, .eps, .erf, .indd, .jpe, .jpg, .kdc, .mdb, .mdf, .mef, .mrw, .nef, .nrw, .odb, .odm, .odp, .ods, .odt, .orf, .p12, .p7b, .p7c, .pdd, .pef, .pem, .pfx, .ppt, .pptm, .pptx, .psd, .pst, .ptx, .r3d, .raf, .raw, .rtf, .rw2, .rwl, .srf, .srw, .wb2, .wpd, .wps, .xlk, .xls, .xlsb, .xlsm, .xlsx (67 расширений).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, общие сетевые папки и пр.

Файлы и папки, связанные с этим Ransomware:

C:\ProgramData\Steg\

C:\ProgramData\Steg\steg.exe

C:\ProgramData\rkcl

C:\ProgramData\rkcl\ldr.exe

C:\ProgramData\rkcl\rkcl.exe

C:\ProgramData\-

C:\ProgramData\Tor\

C:\ProgramData\Digger

C:\Windows\SysWow64\<random>.exe

C:\Windows\SysWow64\<random>.bin

C:\Windows\SysWow64\<random>.dll

C:\Windows\System32\<random>.bin

В папке rkcl находятся файлы:

data.aa0 - содержит список зашифрованных файлов;

data.aa1 - назначение неизвестно;

data.aa6 - уникальный Bitcoin-адрес жертвы;

data.aa7 - ключ RSA, но не ключ дешифрования;

data.aa8 - содержит номер версии Locker;

data.aa9 - дата запуска вымогателя на ПК;

data.aa11 - назначение неизвестно;

data.aa12 - назначение неизвестно;

priv.key - содержит закрытый ключ дешифрования, который можно использовать для дешифровки файлов; появляется только после уплаты выкупа.

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Kaspersky Application Advisor >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 26 мая 2015:

Версия: 3.53

BTC: 13Zpt3oedE2vFEbno2dYd9KHaPQpD8ZFKs

Пост на форуме >>

Обновление от 26 мая 2015:

Версия: 5.52

Пост на форуме >>

=== Дешифровщик ===

Скриншот дешифровщика от Натана Скотта, скомпилированный из ресурсов Маклом Джиллеспи.

Ссылка на пост на форуме >>

Прямая ссылка на дешифровщик и ресурс находится ниже в блоке с зелёным замком.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть дешифровщик Locker Unlocker от Nathan Scott Ссылка на ресурс >> Ссылка на созданный дешифровщик >> *

Read to links: Tweet on Twitter (n/a) ID Ransomware (n/a) Write-up, Topic of Support

Thanks: Lawrence Abrams, BleepingComputer Nathan Scott, Michael Gillespie *

© Amigo-A (Andrew Ivanov): All blog articles.