0kilobypt Ransomware

(фейк-шифровальщик, вымогатель-стиратель, деструктор)

Translation into English

Этот крипто-вымогатель якобы шифрует данные пользователей, серверов и сетевых устройств, а затем требует выкуп, чтобы вернуть файлы. Вымогатели используют свой email, добавляемый в записку или вместо расширения. Оригинальное название: в записках не указано. На файле написано: нет данных. Эта статья первый и единственный источник информации об этом вымогательстве. Уплата выкупа бесполезна!

© Генеалогия: ранние версии вымогателей-стирателей >> 0kilobypt и другие модификации, включая похожие по ВИД.

Этимология названия:

0 kilobytes + crypt = 0kilobypt

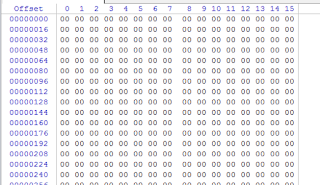

К фейк-зашифрованным файлам никакое расширение не добавляется. Информация в файлах стирается. Размер файлов становится равным: 0 килобайт или 0 байт. Впрочем, с течением времени всё и этот размер в том числе может поменяться. По прошествии лет к файлам стало добавляться расширение, чтобы выдавать их за зашифрованные. На самом деле файлы также продолжают затираться нулями. Уплата выкупа бесполезна!

Для данной операции используются легитимные или хакерские утилиты. После проведенной атаки производится зачистка от использованных файлов.

---

✋ Оригинальные файлы могут быть предварительно украдены (скачаны) злоумышленниками. Некоторые пострадавшие сообщают, что получили свои файлы после уплаты выкупа. Но так ли это на самом деле, мы не знаем. В любом случае, если вы хотите заплатить выкуп, не тяните время и потребуйте доказательства, что расшифровка возможна. Например, пусть пришлют несколько файлов фотографий, которые вы опознаете как свои.

---

Внимание! Новые версии, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые версии, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность была замечена с марта 2016 г. Ориентирован на русскоязычных пользователей (страны Восточной Европы и Россия) или совсем не использует записок о выкупе, что не мешает распространять его по всему миру. С 2021 стали появляться записки на английском языке.

Записка с требованием выкупа может называться по-разному, примеры ниже и в блоке обновлений:

Для получения доступа пишите на

<email_ransom>

ПРОЧИТАТЬ!!!.txt

ЕСЛИ ВАМ НУЖНЫ ФАЙЛЫ ПИШИТЕ__

<email_ransom>

ЕСЛИ ЧТО-ТО СЛУЧИЛОСЬ С ВАШИМИ ФАЙЛАМИ ПИШИТЕ СЮДА____

<email_ransom>

ЕСЛИ_ВАМ_НУЖНЫ_ФАЙЛЫ_ПИШИТЕ_НА_(<email_ransom>)

README.txt

!!!ДОСТУП_К_ФАЙЛАМ_ПИШИТЕ__(Iyieg9eB@secmail.pro).txt

Список известных <email_ransom> см. в конце статьи.

Содержание записки о выкупе обычно на русском языке, при этом дублируется название записки или совсем отсутствует.

Вот несколько примеров текста с разных форумов.

1) ссылка >>

ваши файлы зашифрованы.

Для получения доступа пишите на

tikitakbum@rambler.ru

2) ссылка >>

Для получения доступа к файлам пишите нa thorntitini1979@danwin1210.me

3) ссылка >>

ЕСЛИ ВАМ НУЖНЫ ФАЙЛЫ ПИШИТЕ__

postal.surgut@danwin1210.me

4) ссылка >>

ЕСЛИ ЧТО-ТО СЛУЧИЛОСЬ С ВАШИМИ ФАЙЛАМИ ПИШИТЕ СЮДА____

dizelmon@danwin1210.me

5) ссылка >>

Текст отсутствует

6) ссылка >>

ЕСЛИ_ВАМ_НУЖНЫ_ФАЙЛЫ_ПИШИТЕ_НА_(eed8Aeta@danwin1210.me)

7) ссылка >>

ЕСЛИ_ВАМ_НУЖНЫ_ФАЙЛЫ_ПИШИТЕ_НА_(chaiRo7u@danwin1210.me)

Технические детали

В большинстве случает распространяется путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. !!! Затертые нулями файлы невозможно восстановить никакими доступными средствами. Возможно также используется руткит, перехватывающий функции копирования и переноса файлов. Уплата выкупа кажется бесполезной....

Как оказалось позднее, вымогатели могут расшифровать файлы, которые не были забиты нулями. В таком случае собирать файлы для анализа и получения помощи нужно в безопасном режиме системы (SafeMode) и без поддержки сети.

Список файловых расширений, подвергающихся шифрованию:

Это могут быть документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Текстовые файлы с разными названиями (см. выше).

<random>.exe - случайное название

Это могут быть документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Текстовые файлы с разными названиями (см. выше).

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: tikitakbum@rambler.ru

thorntitini1979@danwin1210.me

postal.surgut@danwin1210.me

dizelmon@danwin1210.me

eR8iech5@danwin1210.me

eed8Aeta@danwin1210.me

chaiRo7u@danwin1210.me

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: средняя, но продолжается несколько лет.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Активность замечена с марта 2016 г. Возможно, была и раньше.

Принцип действия повторяется с годами — оригинальные файлы затираются нулями.

Модификации могут принадлежать как тем же, так и другим группам вымогателей. Здесь мы просто суммируем некоторые случаи.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 4-10 декабря 2018:

Топик на форуме >>

Топик на форуме >>

Расширение: .CRYPT

Записка (оригинал): !!!ДОСТУП_К_ФАЙЛАМ_ПИШИТЕ__(Iyieg9eB@secmail.pro).txt

Якобы зашифрованный файл:

!!!ДОСТУП_К_ФАЙЛАМ_ПИШИТЕ__(Iyieg9eB@secmail.pro).txt.Iyieg9eB@secmail.pro.rar

9905_01873.jpg.[Iyieg9eB@secmail.pro].CRYPT

Email: Iyieg9eB@secmail.pro

Обновление от 13 декабря 2018:

Пост в Твиттере >>

Расширение: .CRYPT

Составное расширение: .[Ux3oe7ae@secmail.pro].CRYPT

Записка (оригинал): !!!ТЕХ_ПОДДЕРЖКА_(Ux3oe7ae@secmail.pro).txt

Записка с расширением: !!!ТЕХ_ПОДДЕРЖКА_(Ux3oe7ae@secmail.pro).txt.[Ux3oe7ae@secmail.pro].CRYPT

Email: Ux3oe7ae@secmail.pro

Записка с расширением пустая.

Оригинальные файлы затерты нулями.

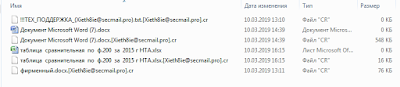

Обновление от 11 марта 2019:

Тема на форуме >>

Расширение: .cr

Составное расширение: .[Xieth8ie@secmail.pro].cr

Записка (оригинал): !!!ТЕХ_ПОДДЕРЖКА_(Xieth8ie@secmail.pro).txt

Записка с расширением: !!!ТЕХ_ПОДДЕРЖКА_(Xieth8ie@secmail.pro).txt.[Xieth8ie@secmail.pro].cr

Email: Xieth8ie@secmail.pro

Записка с расширением пустая. Что было в оригинальной, пока неизвестно.

Оригинальные файлы затерты нулями. Скриншоты прилагаются.

Обновление от 12 марта 2019, если его можно так назвать.

Скорее это некое изменение предыдущего вымогательства.

Возможно, что это даже не совсем "родня".

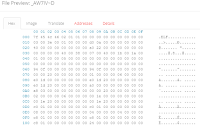

Пост в Твиттере >>

Записка: WHERE ARE YOUR FILES READ ME (ГДЕ ТВОИ ФАЙЛЫ, ПРОЧИТАЙ МЕНЯ).txt

Файлу сопутствует некий бинарный файл ELF с названием _AW7IV~D (VT)

ID [redacted IP]

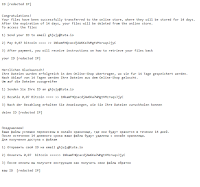

Congratulations!

Your files have been successfully transferred to the online store, where they will be stored for 14 days.

After the expiration of 14 days, your files will be deleted from the online store.

To access the files

1) Send your ID to email ghjujy@tuta.io

2) Pay 0,07 bitcoin ==== >> 1NkamFHQcacdjAW6Ka7WMgtVMzruqsJjyC

3) After payment, you will receive instructions on how to retrieve your files back

your ID [redacted IP]

---

Herzlichen Gluckwunsch!

Ihre Dateien wurden erfolgreich in den Online-Shop ubertragen, wo sie fur 14 Tage gespeichert werden.

Nach Ablauf von 14 Tagen werden Ihre Dateien aus dem Online-Shop geloscht.

Um auf die Dateien zuzugreifen

1) Senden Sie Ihre ID an ghjujy@tuta.io

2) Bezahle 0,07 Bitcoin ==== >> 1NkamFHQcacdjAW6Ka7WMgtVMzruqsJjyC

3) Nach der Bezahlung erhalten Sie Anweisungen, wie Sie Ihre Dateien zuruckholen konnen

deine ID [redacted IP]

---

Поздравляем!

Ваши файлы успешно перенесены в онлайн хранилище, где они будут хранится в течении 14 дней.

После истечении 14 дневного срока ваши файлы будут удалены с онлайн хранилеща.

Для получения доступа к файлам

1) Отправить свой ID на email ghjujy@tuta.io

2) Оплатить 0,07 bitcoin ====>> 1NkamFHQcacdjAW6Ka7WMgtVMzruqsJjyC

3) После оплаты вы получите инструкцию как получить свои файлы обратно

ваш ID [redacted IP]

Обновление от 4 апреля 2019:

Топик на форуме >>

Расширение: .cr

Составное расширение: .[Aeghie6u@secmail.pro].cr

Записка с требованием выкупа не найдена.

Оригинальные файлы затерты нулями.

Обновление от 7 мая 2019:

Расширение (шаблон): .[<email_ransom>].CRYPT

Расширение: .[rekoh4th@secmail.pro].CRYPT

Email: rekoh4th@secmail.pro

Записка: !!!ПОМОЖЕМ_С_ФАЙЛАМИ_(rekoh4th@secmail.pro).txt

Текст отсутствует. Видимо, его там и не было.

Обновление от 31 мая 2019:

Топик на форуме>>

Расширение: .[uroo7ohM@secmail.pro].val

Расширение (шаблон): .[<email_ransom>].val

Записка: отсутствует

Email: uroo7ohM@secmail.pro

Оригинальные файлы затерты нулями.

Вариант от 10 августа 2019:

Топик на форуме >>

Расширение: .[ivanmalahov@protonmail.com].Eivoh1na

Расширение (шаблон): .[<email_ransom>].<random>

Записка: отсутствует

Email: ivanmalahov@protonmail.com

Оригинальные файлы затерты нулями.

Вариант от 26 октября 2019:

Топик на форуме >>

Расширение: .[ooosferaplus@protonmail.com].nae2iNg6

Записка: отсутствует

Email: ooosferaplus@protonmail.com

Оригинальные файлы затерты нулями.

Вариант от 25 ноября 2019:

Топик на форуме >>

Расширение: .[rusoftfond@protonmail.com].Aebaih6i

Расширение (шаблон): .[<email_ransom>].<random>

Записка: отсутствует

Email: rusoftfond@protonmail.com

Оригинальные файлы затерты нулями.

Вариант от 20 января 2020:

Топик на форуме >>

Пост в Твиттере >>

Расширение: .[andrey.taranov@protonmail.com].Iexei8bo

Расширение (шаблон): .[<email_ransom>].<random>

Записка: отсутствует

Email: andrey.taranov@protonmail.com

Оригинальные файлы затерты нулями.

Вариант от 1 апреля 2020:

Топик на форуме >>

Топик на форуме >>

Топик на форуме >>

Расширение (пример): .[g.kulahmet@protonmail.com].Ith2eelu

Расширение (шаблон): .[<email_ransom>].<random>

Примеры фейк-зашифрованных файлов с random-расширениями:

1Cv8.dt.[g.kulahmet@protonmail.com].Ith2eelu

1Cv8.dt.[g.kulahmet@protonmail.com].UwajooB0

1Cv8.dt.[g.kulahmet@protonmail.com].uB4Yiela

Оригинальные файлы затерты нулями.

Revert files. Write to

Для получения доступа к файлам пишите на

g.kulahmet@secmail.pro g.kulahmet@protonmail.com

Вариант от 20 июля 2020:

Пост в Твиттере >>

Расширение-1: .[soft.russian@protonmail.com].mechu4Po

Расширение-2: .[soft.russian@protonmail.com].Ieph0uxo

Расширение (шаблон): .[<email_ransom>].<random>

Записки: !!!ПРОЧИТАТЬ!!!.txt и README.txt

Email: soft.russian@protonmail.com

Оригинальные файлы затерты нулями.

➤ Содержание записок:

Revert files. Write to

Для получения доступа к файлам пишите на

soft.russian@secmail.pro soft.russian@protonmail.com

*** пропущенные варианты ***

Вариант от 3 сентября 2020:

Расширение: .[karapooz@cock.li].ooGei9fa

Записка: !!!ПРОЧИТАТЬ!!!.txt

Email: karapooz@secmail.pro, karapooz@cock.li

Вариант от 17 сентября 2020:

Расширение: .[mishacat@cock.li].uiMosh0i

Email: mishacat@cock.li, mishacat@secmail.pro

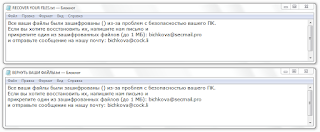

Записки: ВЕРНУТЬ ВАШИ ФАЙЛЫ.txt

RECOVER YOUR FILES.txt

Все ваши файлы были зашифрованы () из-за проблем с безопасностью вашего ПК.

Если вы хотите восстановить их, напишите нам письмо и

прикрепите один из зашифрованных файлов (до 1 МБ): mishacat@secmail.pro

или отправьте сообщение на нашу почту: mishacat@cock.li

# ВНИМАНИЕ !!!

НЕ ПЕРЕИМЕНОВАТЬ И НЕ ПЕРЕМИЩАТЬ ФАЙЛЫ.

Вариант от 22 октября 2020 или раньше:

Расширение (шаблон): .[bichkova@cock.li].<random{8}>

Расширения (примеры):

.[bichkova@cock.li].Uu7Iexi8

.[bichkova@cock.li].Phoh4ing

Записки: ВЕРНУТЬ ВАШИ ФАЙЛЫ.txt

RECOVER YOUR FILES.txt

Email: bichkova@cock.li, bichkova@secmail.pro

➤ Содержание записки:

Все ваши файлы были зашифрованы () из-за проблем с безопасностью вашего ПК.

Если вы хотите восстановить их, напишите нам письмо и прикрепите один из зашифрованных файлов (до 1 МБ): bichkova@secmail.pro и отправьте сообщение на нашу почту: bichkova@cock.li

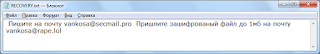

Вариант от 20 декабря:

Расширение: .[vankosa@rape.lol].wu4vae1I

Записка HTA: RECOVERY.hta - заголовок в коде RussiaLock.

Записка TXT: RECOVERY.txt - текст на русском языке.

Email: vankosa@secmail.pro, vankosa@rape.lol

➤ Содержание HTA-записки:

ВНИМАНИЕ

Ваши файлы зашифрованы... Ваши файлы зашифрованы

Выши ключи удалятся через!!!Нужен доступ к файлам? Пишите на почту: vankosa@secmail.pro

Ваш ID [KLK6253SD-J7d8233] [copy]

Пишите на vankosa@rape.lol [copy]

---

➤ Содержание TXT-записки:

Пишите на почту vankosa@secmail.pro

Пришлите зашифрованый файл до 1мб на почту vankosa@rape.lol

---

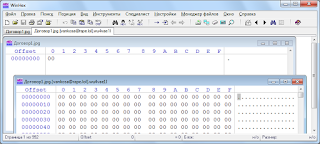

Поврежденные файлы двух типов:

Договор1.jpg - файл нулевого размера (0 Kb), затертый;

Договор1.jpg.[vankosa@rape.lol].wu4vae1I - файл с неким размером, но забитый нулями.

=== 2021 ===

Вариант от 30 января - 4 февраля 2021:

Расширение: .[roterbro@cock.li].Egh9E

Вариант от 12 февраля 2021:

Расширение: .[rahidproject@secmail.pro].Ox6ne

Email: rahidproject@cock.li, rahidproject@secmail.pro

Записка: RECOVERY.hta - заголовок в коде MarsCRYPT.

➤ Содержание записки:

Your files have been encrypted... Price is raised!

Last chance to decrypt your files!Last chance to decrypt your files!

Decrypt files? Write to this

mails: rahidproject@cock.li or rahidproject@secmail.pro.

You unique ID [jeiloapaeNga9ieGhahng7yuc] [copy]

Write to rahidproject@cock.li [copy]

---

logo-1.png - файл нулевого размера (0 Kb), затертый;

logo-1.png.[rahidproject@secmail.pro].Ox6ne - файл с неким размером, но забитый нулями.

Вариант от 28 марта 2021:

Расширение: .[sportdieago@cock.li].Aht8u

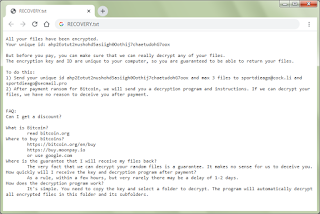

Записка: RECOVERY.txt

Email: sportdieago@cock.li, sportdieago@secmail.pro

Вариант от 7 апреля 2021:

Расширение: .[padredelicato@secmail.pro].aeQu2

Записки: RECOVERY.txt, RECOVERY.hta

Email: padredelicato@secmail.pro, padredelicato@cock.li

Вариант от 25 апреля 2021:

Расширение: .[pskovmama@cock.li].Uxi9S

Записка: RECOVERY.txt

Email: pskovmama@secmail.pro, pskovmama@cock.li

Вариант от 27 сентября 2021:

Расширение: .[schusterboss@dnmx.org].EefieK1z

Записка: RECOVERY.txt

Email: schusterboss@dnmx.org, schusterboss@cock.li

Вариант от 27 августа 2021:

Расширение: .[carnovaleimpres@dnmx.org].wah9Ahko

Записка: RECOVERY.hta

Email: carnovaleimpres@dnmx.org, carnovaleimpres@cock.li

*** пропущенные варианты ***

Вариант от 25 декабря 2021:

Расширение: .[numbermskpiter@dnmx.org].eit9OoRe

Вариант от 28 декабря 2021:

Расширение: .[sieldedamorger@dnmx.org].Eicu0aav

=== 2022 ===

Я не отслеживал новые варианты, публикую только то, что присылают.

Вариант от 18 июля 2022:

Расширение: .[kameliapayplay@dnmx.org].nu9phuiL

Записка: RECOVERY.txt

Email: kameliapayplay@dnmx.org, kameliapayplay@secmail.pro

Вариант от 20 июля 2022:

Расширение: .[bereznikdown@firemail.cc].xei8Chae

Email: bereznikdown@firemail.cc

Вариант от 28 сентября 2022:

Расширение: .[belgorod8712kozos@airmail.cc].Zee7teiy

Записка: RECOVERY.hta

Email: belgorod8712kozos@airmail.cc, belgorod8712kozos@dnmx.org

Вариант от 10 января 2023:

Расширение: .[tempbarzonaappcode@aaathats3as.com].ru4OhW4i

Записка: RECOVERY.txt

Email: tempbarzonaappcode@aaathats3as.com, tempbarzonaappcode@dnmx.org

Вариант от 4 сентября или раньше:

Расширение: ***.Ahyoz1ra

Записка: RECOVERY.txt

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter: myTweet ID Ransomware (ID as 0kilobypt, added on March 14, 2019) Write-up, Topic of Support *

Thanks: to the victims who sent the samples Andrew Ivanov (article author), Alex Svirid, Sandor, Michael Gillespie, Emmanuel_ADC-Soft

© Amigo-A (Andrew Ivanov): All blog articles.