Blooper Ransomware

(фейк-шифровальщик)

Этот крипто-вымогатель якобы шифрует данные пользователей с помощью AES, а затем требует выкуп в $500 в BTC, чтобы вернуть файлы. Оригинальное название: Blooper. На файле написано: fakeransom. Фальш-копирайт: Microsoft. В заголовке: Bloopers Encrypter 1.0.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

К фейк-зашифрованным файлам никакое расширение не добавляется.

Активность этого крипто-вымогателя пришлась на конец мая 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

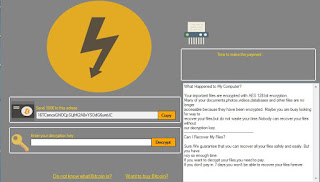

Запиской с требованием выкупа выступают два диалоговых окна и экран блокировки с заголовком Bloopers Encrypter 1.0. Впрочем, он его можно просто вырубить в процессах и удалить.

Содержание записки о выкупе:

Ops! Look like your files have been encrypted!

What just Happened?

Your files have been encrypted. This indudes your documents, videos, photos, etc.

How can I recover them?

You just need to send a $500 bitcoin to this address:

14pdrBSvJYvrQ3QWka4sQXpyc9NJg64o7V

in 5 hours before the payment will rise to $700. And if you dont pay after another 5 hours, all of your data will be deleted permenantly. Don't try to decrypt the files on your own. It's useless.

We use RSA-2048 encryption method. But if you still want to decrypt it yourself, you can try.

How can I pay?

Payment only accept in bitcoin. If you don't know that bitcoin is. It just a crptocurreny. And if you don't know how to use bitcoin, google it.

How can I trust you?

You dont have other choice, we promise that if you pay, all of your files will be decrypted. But if you don't, we will delete all of your files.

If I have a question?

Click the "Contact Us" button.

Bitcoin Address 14pdrBSvJYvrQ3QWka4sQXpyc9NJg64o7V

Have a question? [Contact Us]

Перевод записки на русский язык:

Упс! Похоже, ваши файлы были зашифрованы!

Что сейчас произошло?

Ваши файлы были зашифрованы. Это относится к вашим документам, видео, фото и т.д.

Как я могу их восстановить?

Вам просто нужно отправить биткоины на $500 по этому адресу:

14pdrBSvJYvrQ3QWka4sQXpyc9NJg64o7V

За 5 часов, иначе платеж вырастет до $700. И если вы не платите еще через 5 часов, все ваши данные будут удалены навсегда. Не пытайтесь дешифровать файлы самостоятельно. Это бесполезно.

Мы используем метод шифрования RSA-2048. Но если вы все еще хотите расшифровать его самостоятельно, вы можете попробовать.

Как я могу заплатить?

Оплата принимается только в биткоинах. Если вы не знаете, что такое биткоин, это просто криптовалюта. И если вы не знаете, как использовать биткоины, погуглите это.

Как я могу доверять тебе?

У вас нет другого выбора, мы обещаем, что если вы заплатите, все ваши файлы будут расшифрованы. Но если вы этого не сделаете, мы удалим все ваши файлы.

Если у меня есть вопрос?

Нажмите кнопку "Contact Us".

Биткоин-адрес 14pdrBSvJYvrQ3QWka4sQXpyc9NJg64o7V

Есть вопрос? [Contact Us]

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

Файлы не шифруются.

Вымогательский проект изначально был задуман как фейк.

Файлы, связанные с этим Ransomware:

Blooper.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter ID Ransomware (ID as Blooper) Write-up, Topic of Support *

Thanks: Karsten Hahn Michael Gillespie Lawrence Abrams *

© Amigo-A (Andrew Ivanov): All blog articles.